لماذا يريد المحتالون رقم هاتفك

يغش

رقم هاتفك هو أكثر من مجرد وسيلة للاتصال بك – يمكن للمحتالين استخدامه لاستهدافك برسائل ضارة وحتى استغلاله للوصول إلى حسابك المصرفي أو سرقة بيانات الشركة

13 أغسطس 2024

•

,

5 دقائق. يقرأ

في الشهر الماضي، نظرنا في كيفية تمكن المحتالين من الوصول إلى رقم هاتفك وكيف يمكن لاختراقات البيانات وحملات التصيد الاحتيالي أن تجعل الحصول عليه أمرًا سهلاً. في هذه المدونة، سنركز أكثر على الأسباب التي تجعل أرقام الهواتف أهدافًا قيمة ونناقش المخاطر المرتبطة باختراقها.

صناعة الكاميرات بالدولار

يستمر المحتالون عبر الإنترنت في ذلك أشعل النار في أرباح مذهلة من مجموعة واسعة من المخططات الاحتيالية. وفي السنوات الأخيرة، تم تنسيق العديد من هذه المخططات من قبل عصابات إجرامية مركبات احتيال وفي جنوب شرق آسيا، حيث يتم إجبار الأفراد الذين يتم الاتجار بهم على تنفيذ حيل معقدة، مثل ذبح الخنازير.

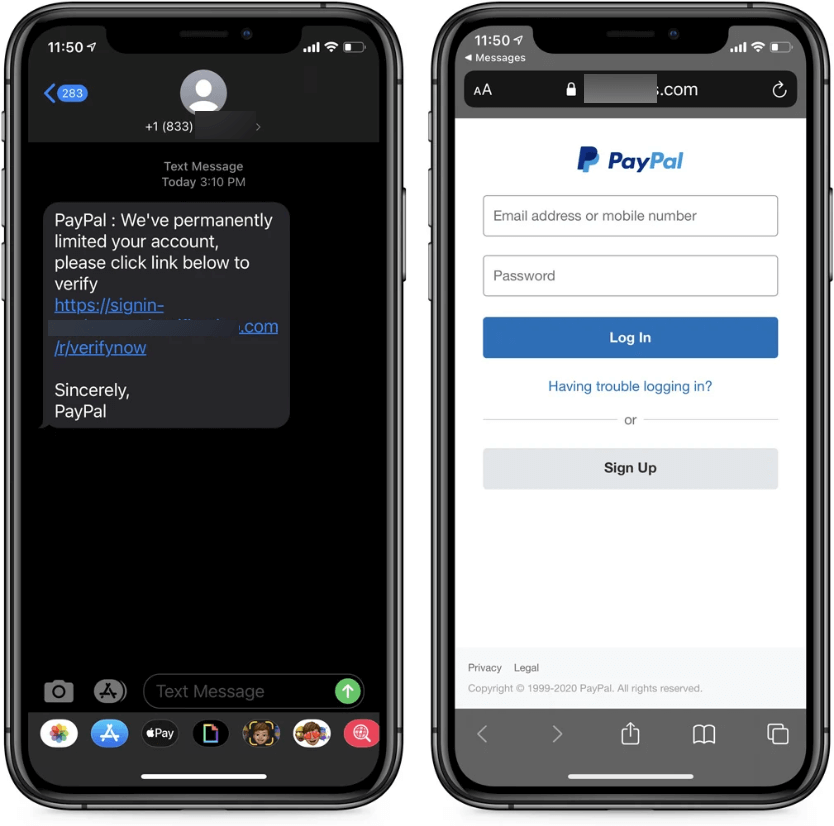

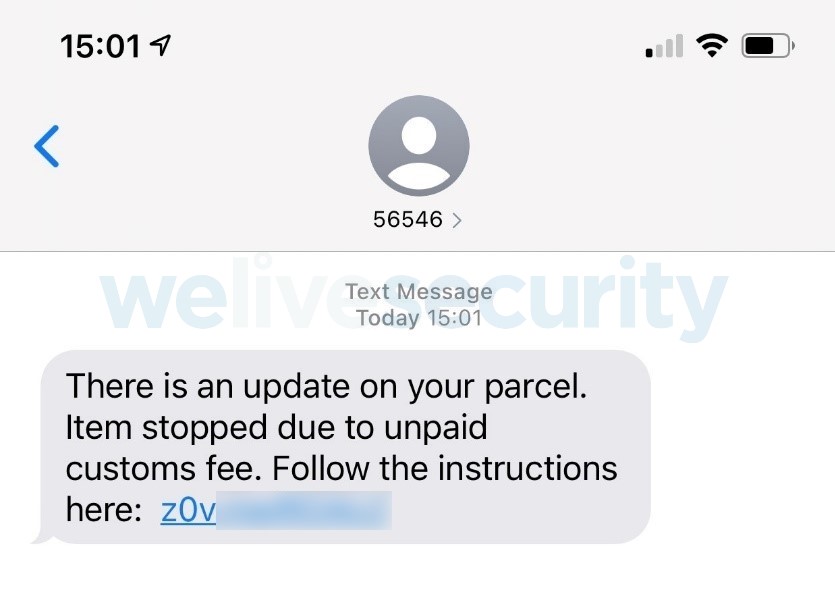

بصرف النظر عن بناء علاقات مزيفة عبر الإنترنت، غالبًا ما تتضمن أساليب العديد من المحتالين عبر الإنترنت إنشاء سيناريوهات تتطلب اتخاذ إجراء عاجل أو تعتمد على حيل أخرى، بما في ذلك البنك المزعوم أو عمليات الاستيلاء على حساب PayPalوالأجهزة التي تم اختراقها بالبرامج الضارة، وعمليات تسليم الطرود الفاشلة، وحتى الأقارب المختطفين وغيرها من المخططات التي تستفيد من الذكاء الاصطناعي (AI).

يقع التصيد الاحتيالي وهجمات الهندسة الاجتماعية الأخرى في قلب العديد من مخططات الاحتيال عبر الإنترنت. ويكمن نجاحها إلى حد كبير في طبيعتها ذات التكلفة المنخفضة/المكافأة العالية، وقابلية التوسع، والقدرة على استغلال نقاط الضعف البشرية، فضلاً عن التحديات التي تواجه إنفاذ القانون عبر الحدود. ولزيادة الأمر، قد يستغرق الأمر عملية “تصيد” واحدة ناجحة لسداد العملية بأكملها.

أعطني بعض الأرقام

دعونا الآن نلقي نظرة على كيفية تناسب أرقام الهواتف مع هذا، ولماذا تعتبر، جنبًا إلى جنب مع بيانات اعتماد تسجيل الدخول إلى الحساب، ذات قيمة كبيرة للمحتالين، وكيف يمكن الاستفادة منها لأغراض ضارة.

التصيد الاحتيالي عبر الرسائل النصية القصيرة والقرصنة

بالنسبة للمبتدئين، يمكن للجهات الفاعلة في مجال التهديد استهدافك باستخدام برامج ضارة متخفية في هيئة روابط أو مرفقات حميدة تعمل على تثبيت برامج تجسس أو برامج ضارة أخرى على جهازك أو تسحب بياناتك الشخصية منه. وبدلاً من ذلك، يمكنهم إرسال رسائل إليك تهدف إلى خداعك لتسليم بيانات اعتماد تسجيل الدخول الخاصة بك أو غيرها من المعلومات الشخصية على مواقع التصيد الاحتيالي.

على سبيل المثال، سلط تقرير تهديدات ESET للنصف الأول من عام 2024 الضوء على انتشار البرمجيات الخبيثة GoldPickaxe التي تستخدم في تكرارها لنظام iOS مخطط هندسة اجتماعية متعدد المراحل يقنع الضحايا بتثبيت ملف تعريف إدارة الأجهزة المحمولة، مما يمنح الجهات الفاعلة في مجال التهديد سيطرة كاملة على هاتف الضحية.

تحويل المكالمات ومبادلة بطاقة SIM وانتحال هوية المتصل

على الرغم من ظهور الاتصالات الرقمية، إلا أن المكالمات الهاتفية والرسائل لا تزال شائعة طريقة موثوقة لتبادل المعلومات السرية.

- في أنظمة تحويل المكالمات، يتصل المحتالون بك أو بمزود الخدمة الخاص بك، وفي النهاية يتم تحويل المكالمات الهاتفية من رقم هاتفك إلى رقم تحت سيطرتهم. على الرغم من أن مقدم الخدمة قد يطلب التحقق، فمن الممكن أن يكون لدى المحتال إمكانية الوصول إلى المزيد من بياناتك الشخصية (من تسرب البيانات أو المصادر العامة)، مما يجعل عملية الاحتيال هذه سهلة التنفيذ.

- وبالمثل، يمكن للمحتالين الذين يقومون بتبديل بطاقة SIM خداع مشغل شبكة الجوال الخاص بك لتنشيط بطاقة SIM الخاصة بهم تحت اسمك/رقمك القديم، مما يؤدي بشكل فعال إلى نقل رقمك إلى بطاقة SIM الخاصة بهم. تعد عملية الاحتيال هذه “أعلى صوتًا” من إعادة توجيه المكالمات لأنك تفقد الوصول إلى شبكة هاتفك نتيجة لذلك. على الرغم من أن عملية التحقق تتطلب أيضًا بعض البحث في حياة الضحية، إلا أن تبديل بطاقة SIM كان يمثل تهديدًا خطيرًا لسنوات.

- يمكن للمحتالين انتحال هوية المتصل الخاصة بهم من خلال انتحال رقمك باستخدام الصوت عبر بروتوكول الإنترنت (VoIP) أو خدمات الانتحال، وغيرها من الطرق. ونتيجة لذلك، يمكن للمهاجمين إخفاء هويتهم أثناء ارتكاب عمليات احتيال مالية وجرائم أخرى والتظاهر بأنهم أنت أو جهة الاتصال الموثوقة لديك.

لماذا كل هذه الحيل مثل هذا التهديد؟ في هذه الأيام، تعتمد العديد من الخدمات عبر الإنترنت على أرقام الهواتف للمصادقة واسترداد الحساب. وبالتالي فإن المساس برقم الهاتف يمكن أن يكون بمثابة تجاوز الضمانات الأمنية الخاصة بك، بما في ذلك المصادقة الثنائية (2FA). بالإضافة إلى ذلك، قد ينتحل المحتالون شخصيتك للاحتيال على جهات الاتصال الخاصة بك – أو على صاحب العمل.

التصيد الاحتيالي لبيانات الشركة

في هذه الأيام، يستخدم العديد من الموظفين الهواتف الشخصية أو هواتف الشركة للتحقق من رسائل البريد الإلكتروني أو الرسائل الخاصة بشركتهم. هذا يخلق ناقل ملحوظ للهجمات، نظرًا لأن أجهزة الكمبيوتر لم تعد هي نقاط الوصول الوحيدة لمحاولات التسوية. يمكن للمحتالين انتحال شخصية مديري الأعمال أو أقسام المحاسبة لطلب تحويلات مالية لأغراض “تجارية”.

وفي الواقع، فإن الهدف النهائي للعديد من المحتالين هو الوصول إلى أنظمة الشركة وأموالها. ويلعب العنصر البشري دورًا حاسمًا في هذه المخططات أيضًا. نحن في كثير من الأحيان لا نتحقق من شرعية الطلبات قبل الالتزام بها، مما يسهل نجاح هجمات التصيد الاحتيالي ويؤدي في النهاية إلى أضرار مالية كبيرة إلى الشركات.

احتيال الرئيس التنفيذي

على سبيل المثال، تخيل أنك محاسب في شركة مالية كبيرة. أنت تتلاعب ببرنامج Excel عندما تتلقى مكالمة هاتفية، على ما يبدو من رئيسك في العمل، تطلب منك تحويل أموال مقابل صفقة تجارية يعتمد نجاحها على إجراءك الفوري. مثل هذه الحيل هي حقيقي تماما. وبما أن المكالمة تبدو واردة من رقم رئيسك في العمل، فلا يجوز لك التشكيك في شرعيتها – ولن تكون وحدك.

تظهر الأخبار باللون الأحمر مع الإشارة إلى “احتيال الرئيس التنفيذي”، وهو مجموعة فرعية من الاحتيال عبر البريد الإلكتروني التجاري (BEC). واليوم، يتم تعزيز عمليات الاحتيال هذه بواسطة الذكاء الاصطناعي، مع جهات التهديد باستخدام استنساخ الصوت لانتحال شخصية شخص ما بشكل أفضل (في حالة عدم كفاية انتحال هوية المتصل).

إذن ما العمل في مثل هذه الأوقات الخطرة؟

رفع شبكة الأمان

لحسن الحظ، هناك بعض الطرق التي يمكن من خلالها للأشخاص والشركات البقاء بعيدًا عن عمليات الاحتيال عبر الهاتف:

- التحقق من صحة: لا تقم مطلقًا بالرد أو التفاعل مع المتصلين/المرسلين غير المعروفين، وعندما تتلقى طلبًا للحصول على بيانات شخصية من جهة “موثوقة”، اتصل بها أولاً واسأل عما إذا كان الطلب الذي تلقيته حقيقيًا.

- تواصل مع مزود الخدمة الخاص بك: لمنع إعادة التوجيه أو تبديل بطاقة SIM، اطلب من مزود الخدمة الخاص بك تأمين حسابك ضد التغييرات غير المرغوب فيها مع عوامل أمان إضافية مثل أقفال SIM لمنع المبادلة أو عمليات التحقق الأكثر شمولاً.

- اهتم بما تشاركه: لمنع عمليات الاحتيال من جمع المزيد من البيانات عنك، انتبه لما تشاركه عن نفسك عبر الإنترنت. يعتمد انتحال الشخصية على تقديم نفسك كشخص تعرفه، لذا حاول الحد من ظهورك أمام الجمهور.

- ننسى الرسائل القصيرة: لمنع الاحتيال، قم بحماية حساباتك من خلال المصادقة الثنائية المستندة إلى التطبيق بدلاً من المصادقة المستندة إلى الرسائل القصيرة. هذا الأخير يمكن أن يكون اعتراضها بسهولة والسماح للمحتالين بتسوية حساباتك بسهولة.

- استخدم أمان الهاتف المحمول: ويمكن اكتشاف التصيد الاحتيالي، سواء من خلال الرسائل أو المكالمات، عن طريق القوة برامج الأمن المحمول. للشركات، الدفاع عن التهديد المحمول و مصادقة آمنة يمكن أن تساعد في التغلب على مثل هذه التهديدات.

في الختام، نظرًا لأن رقم الهاتف يمكن أن يكون مدخلاً للجهات الفاعلة في مجال التهديد ويؤدي إلى تسوية تجارية واسعة النطاق وخسارة الملايين. ويجب أن يظل خاصًا قدر الإمكان، تمامًا مثل أي معرف فريد آخر.

نظرًا لأن التصيد الاحتيالي لا يزال يمثل تهديدًا كبيرًا، فابق يقظًا وتذكر: التحقق من الصحة والمصادقة هما مفتاحك للبقاء آمنًا!

في هذه الأثناء، لماذا لا تختبر براعتك في اكتشاف التصيد الاحتيالي في اختبارنا السريع؟

إرسال التعليق