يقول الباحثون إن الروبوتات المنزلية من شركة Ecovacs يمكن اختراقها للتجسس على أصحابها

توصل بحث جديد إلى أن المتسللين الخبيثين يمكنهم السيطرة على الروبوتات الكهربائية وجزازة العشب التي تصنعها شركة Ecovacs للتجسس على أصحابها باستخدام كاميرات وميكروفونات الأجهزة.

من المقرر أن يتحدث الباحثان الأمنيان Dennis Giese وBraelynn في مؤتمر Def Con للقرصنة يوم السبت لشرح تفاصيل أبحاثهما حول روبوتات Ecovacs. عندما قاموا بتحليل العديد من منتجات Ecovacs، وجد الباحثون عددًا من المشكلات التي يمكن إساءة استخدامها لاختراق الروبوتات عبر البلوتوث وتشغيل الميكروفونات والكاميرات خلسةً عن بُعد.

وقال جيزى لـ TechCrunch في مقابلة قبل الحديث: “كان أمنهم سيئًا حقًا، حقًا، حقًا”.

وقال الباحثون إنهم تواصلوا مع Ecovacs للإبلاغ عن نقاط الضعف ولكن لم يتلقوا أي رد من الشركة، ويعتقدون أن نقاط الضعف لم يتم إصلاحها بعد ويمكن استغلالها من قبل المتسللين.

لم تستجب Ecovacs لطلبات التعليق من TechCrunch.

المشكلة الرئيسية، وفقًا للباحثين، هي أن هناك ثغرة أمنية تسمح لأي شخص يستخدم الهاتف بالاتصال بالروبوت Ecovacs والتحكم فيه عبر البلوتوث من مسافة تصل إلى 450 قدمًا (حوالي 130 مترًا). وبمجرد سيطرة المتسللين على الجهاز، يمكنهم الاتصال به عن بعد لأن الروبوتات نفسها متصلة عبر شبكة Wi-Fi بالإنترنت.

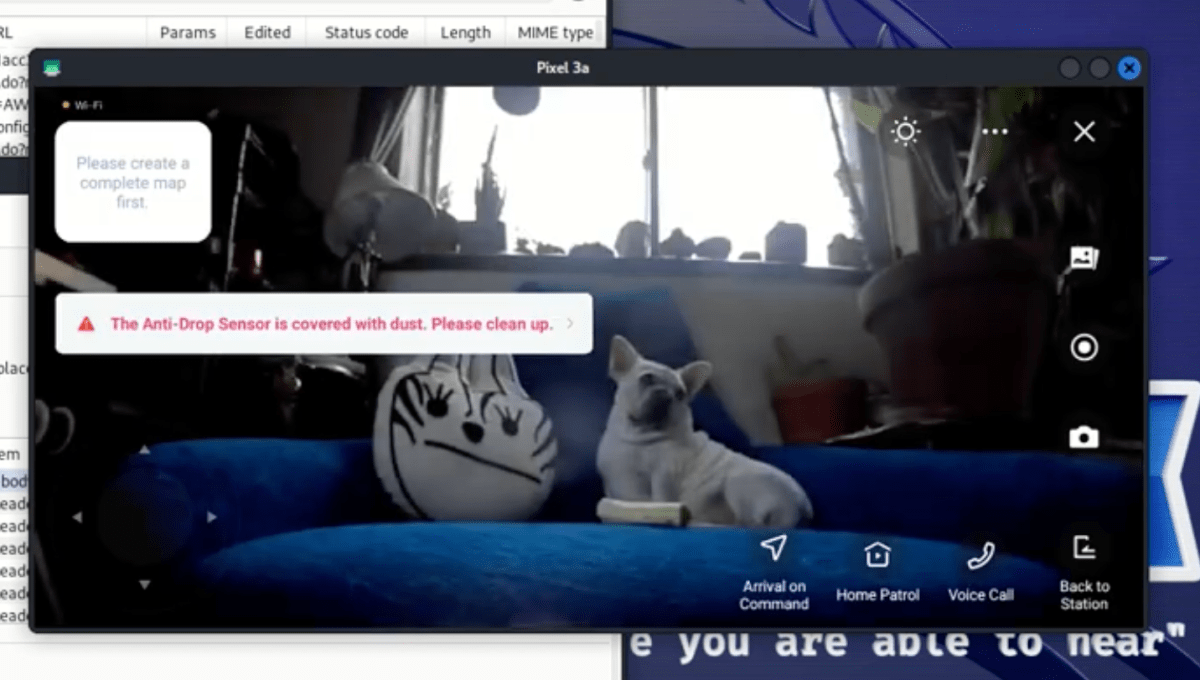

“أنت ترسل حمولة تستغرق ثانية واحدة، ثم يتم توصيلها مرة أخرى بجهازنا. لذلك يمكن، على سبيل المثال، الاتصال مرة أخرى بخادم على الإنترنت. ومن هناك، يمكننا التحكم في الروبوت عن بعد. “يمكننا قراءة بيانات اعتماد Wi-Fi، ويمكننا قراءة كل البيانات [saved room] خرائط. يمكننا ذلك، لأننا نجلس على تشغيل نظام التشغيل Linux الخاص بالروبوت. يمكننا الوصول إلى الكاميرات والميكروفونات، أيًا كان”.

وقال جيز إن روبوتات جزازة العشب مزودة بتقنية Bluetooth نشطة في جميع الأوقات، في حين أن الروبوتات المكنسة الكهربائية مزودة بتقنية Bluetooth لمدة 20 دقيقة عند تشغيلها، ومرة واحدة يوميًا عندما تقوم بإعادة التشغيل التلقائي، مما يجعل اختراقها أكثر صعوبة.

نظرًا لأن معظم روبوتات Ecovacs الأحدث مجهزة بكاميرا واحدة وميكروفون واحد على الأقل، فبمجرد سيطرة المتسللين على الروبوت المخترق، يمكن تحويل الروبوتات إلى جواسيس. وفقًا للباحثين، لا تحتوي الروبوتات على أي ضوء أو أي مؤشر آخر يحذر الأشخاص القريبين من تشغيل الكاميرات والميكروفونات الخاصة بهم.

وقال جيسي إنه يوجد في بعض الطرز، من الناحية النظرية، ملف صوتي يتم تشغيله كل خمس دقائق يفيد بأن الكاميرا قيد التشغيل، لكن يمكن للمتسللين حذف الملف بسهولة والبقاء متخفيين.

“يمكنك ببساطة حذف الملف أو استبداله بالملف الفارغ. قال جيزه: “لذا فإن التحذيرات لن تعمل بعد الآن إذا قمت بالوصول إلى الكاميرا عن بعد”.

وبصرف النظر عن مخاطر القرصنة، قال جيز وبريلين إنهما اكتشفا مشكلات أخرى في أجهزة Ecovacs.

ومن بين المشكلات، قالوا: تظل البيانات المخزنة على الروبوتات على خوادم Ecovacs السحابية حتى بعد حذف حساب المستخدم؛ يظل رمز المصادقة أيضًا على السحابة، مما يسمح لأي شخص بالوصول إلى فراغ الروبوت بعد حذف حسابه وربما يسمح له بالتجسس على الشخص الذي ربما يكون قد اشترى الروبوت بشكل مباشر. أيضًا، تتمتع روبوتات جزازة العشب بآلية مضادة للسرقة تجبر أي شخص على إدخال رقم التعريف الشخصي إذا التقط الروبوت، ولكن يتم تخزين رقم التعريف الشخصي في نص عادي داخل جزازة العشب حتى يتمكن المتسلل من العثور عليه بسهولة واستخدامه.

وقال الباحثون إنه بمجرد تعرض روبوت Ecovacs للخطر، وإذا كان الجهاز في نطاق روبوتات Ecovacs الأخرى، فيمكن اختراق هذه الأجهزة أيضًا.

قال Giese وBraelyn إنهما قاما بتحليل الأجهزة التالية: سلسلة Ecovacs Deebot 900، وEcovacs Deebot N8/T8، وEcovacs Deebot N9/T9، وEcovacs Deebot N10/T10، وEcovacs Deebot X1، وEcovacs Deebot T20، وEcovacs Deebot X2، وEcovacs Goat G1، وEcovacs Spybot Airbot Z1، وEcovacs Airbot AVA، وEcovacs Airbot ANDY.

إرسال التعليق