أفضل 5 أدوات قرصنة يمكن وضعها في جيبك

بينما تدافع الفرق الزرقاء، تهاجم الفرق الحمراء. ومع ذلك، فهي تشترك في هدف مشترك، ألا وهو المساعدة في تحديد ومعالجة الثغرات في دفاعات المنظمات قبل أن يتم استغلال نقاط الضعف هذه من قبل جهات ضارة. توفر تمارين الفريق الأزرق/الأحمر رؤى لا تقدر بثمن عبر الجوانب الفنية والإجرائية والبشرية للأمن، ويمكن أن تساعد المؤسسات في نهاية المطاف على صد الهجمات الفعلية.

لقد نظرنا مؤخرًا في عدد قليل من الأدوات مفتوحة المصدر التي قد تستخدمها الفرق الزرقاء أثناء الدفاع ضد هجمات المحاكاة، بالإضافة إلى أربع أدوات يمكن أن تسبب مشاكل أمنية في الأيدي الخطأ. هذه المرة، سنقوم بتجميع خمس أدوات متطورة وصغيرة الحجم يمكن أن يستخدمها هواة قراصنة الأجهزة وكذلك أعضاء الفريق الأحمر أو المتسللون الأخلاقيون أثناء صقل مهاراتهم أو القيام بعملهم.

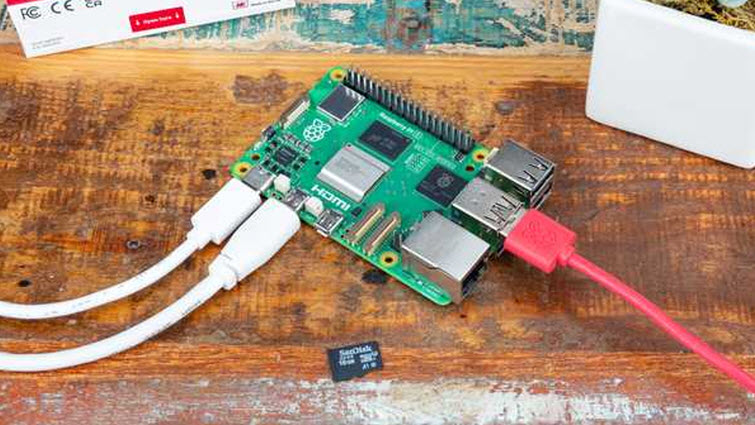

1. راسبيري باي 5

بفضل تعدد استخداماته وقوته ونظامه البيئي النابض بالحياة الذي يقوده المجتمع، أصبح Raspberry Pi أداة مفضلة بين محترفي الأمن والطلاب والمتحمسين على حدٍ سواء. يعتبر Raspberry Pi في المقام الأول جهاز كمبيوتر ذو لوحة واحدة وبأسعار معقولة، ويمكن أيضًا تحميله بأدوات مختلفة لاختبار الاختراق ويخدم أدوارًا متعددة.

ويمكنه، على سبيل المثال، “التحول” إلى أداة رصد للشبكة والتقاط الحزم لإجراء تحليل تفصيلي أو تشغيل البرامج النصية لاختبارات الأمان الآلية. كما أنه مثالي لاختبار الأدوات أثناء التنقل ولتحليل أجهزة إنترنت الأشياء (IoT)، وتحديد نقاط الضعف قبل أن تتاح الفرصة لمجرمي الإنترنت لاستغلالها.

يدعم Raspberry Pi مجموعة متنوعة من أنظمة التشغيل المصممة خصيصًا لأغراض مختلفة وتفضيلات المستخدم. نظام التشغيل الرسمي الخاص بها، Raspberry Pi OS (Raspbian سابقًا)، يعتمد على Debian Linux وهو مُحسّن لبنية ARM.

بالإضافة إلى ذلك، تتوفر توزيعات شائعة مثل Kali Linux، وهي مصممة خصيصًا لاختبار الاختراق والتدقيق الأمني. تأتي هذه التوزيعات محملة مسبقًا بمجموعة من الأدوات لفحص الشبكات وتقييم نقاط الضعف والهجمات اللاسلكية والمزيد.

إليك أيضًا بعض الأدوات والمشاريع المثيرة للاهتمام التي يمكنها الاستفادة من Raspberry Pi كمنصة أساسية للأجهزة:

- فاكهي واي فاي: يستخدم لتدقيق الشبكات اللاسلكية وتمكين الهجمات المتقدمة عبر واجهة الويب.

- ها باي: يوفر أدوات لاختبار الاختراق، بما في ذلك Aircrack Ng Suite وMetasploit.

- التوت بيون: يتضمن أدوات مثل scapy وWireshark وtcpdump.

- مجموعة أدوات الهجوم اللاسلكي (WAT): يقوم بإجراء اختبار اختراق شبكة Wi-Fi على منصات ARM.

- بونبي: نسخة مبسطة من Debian Wheezy للاختراق.

- نتبي: مشروع يهدف إلى إنشاء محلل شبكة بميزات تجارية.

2. هاكرف واحد

إن HackRF One عبارة عن سكين جيش سويسري لعشاق الترددات الراديوية (RF) والمحترفين على حدٍ سواء. يتيح هذا الجهاز مفتوح المصدر للجميع، بدءًا من الهواة الفضوليين إلى المحترفين المتمرسين، الغوص في المحيط غير المرئي من الترددات اللاسلكية واستكشاف الموجات التي تحمل كل شيء بدءًا من محطة الموسيقى المفضلة لديك وحتى إشارات الاتصال المهمة والتلاعب بها.

تم تصميم هذا الجهاز الطرفي الراديوي (SDR) ذو اللوحة الواحدة ليكون متعدد الاستخدامات، ويمكنه إرسال واستقبال الإشارات من 1 ميجا هرتز إلى 6 جيجا هرتز. ويعني هذا النطاق الواسع أنه يمكنك تجربة أي نوع من الاتصالات اللاسلكية تقريبًا، بدءًا من راديو AM/FM وحتى Wi-Fi وحتى إشارات الأقمار الصناعية. إنه يشبه تقريبًا امتلاك مفاتيح كل بروتوكول لاسلكي تم تصميمه على الإطلاق، وكل ذلك في عامل شكل واحد مدمج.

على الرغم من قدراته المتقدمة، فإن HackRF One قابل للنقل وقوي بما يكفي للعمل الميداني، مما يسمح لمحترفي الأمن باختبار نقاط ضعف الشبكة اللاسلكية أو لمهندسي الترددات اللاسلكية لاستكشاف مشكلات الإشارة وإصلاحها أثناء التنقل.

وبالحديث عن ذلك، فإنه يتيح لك تقييم أمان الأنظمة اللاسلكية، وتنفيذ هجمات إعادة التشغيل، واستكشاف نقاط الضعف في أجهزة إنترنت الأشياء. يتضمن ذلك محاكاة وتحليل أجهزة التحكم عن بعد في السيارة وأجهزة الإنذار والأجهزة الأخرى، ومعالجة إشارات نظام تحديد المواقع العالمي (GPS)، والتواصل مع علامات RFID، وإجراء تحليل الإشارات وتتبع الاتصالات عبر الأقمار الصناعية.

3. واي فاي الأناناس

من المسلم به أنك قد تحتاج إلى جيب أكبر لهذا الجهاز، ولكن هذه الأداة الأنيقة التي تبدو وكأنها جهاز توجيه غير ضار تمتلك القدرة على كشف الأسرار الخفية للشبكات اللاسلكية. يتم استخدام WiFi Pineapple للتحقق من أمان الشبكات اللاسلكية من خلال محاكاة نقطة وصول تقليدية حيث تجذب المستخدمين المطمئنين. يحتوي على واجهتين للشبكة: واحدة لتوفير الوصول إلى الإنترنت والأخرى للتفاعل مع أجهزة Wi-Fi القريبة.

يوجد في قلب WiFi Pineapple نظام التشغيل المخصص، Pineapple OS. تم تصميم نظام التشغيل هذا الذي يستند إلى Linux خصيصًا لاختبار الاختراق اللاسلكي ويأتي محملاً مسبقًا بعدد كبير من الأدوات القوية. يوفر نظام Pineapple OS بيئة مستقرة وفعالة، مما يضمن عمل الجهاز بسلاسة أثناء التقييمات الأمنية المعقدة.

الأغراض الرئيسية:

- هجمات التوأم الشريرة: يقوم بإنشاء نقاط وصول مارقة لاعتراض حركة مرور الشبكة وجمع المعلومات الحساسة.

- اختبارات الموت: يفرض قطع الاتصال بالشبكات الشرعية لتمكين هجمات الرجل في الوسط.

- التقييمات الأمنية: يحدد نقاط الضعف وفجوات التكوين في الشبكات اللاسلكية.

- الهجمات الخاضعة للرقابة: يساعد المسؤولين على فهم سياسات الأمان وتطويرها بشكل أفضل.

- وظائف متعددة الاستخدامات: يوفر العديد من أدوات اختبار الشبكة اللاسلكية الآلية واليدوية.

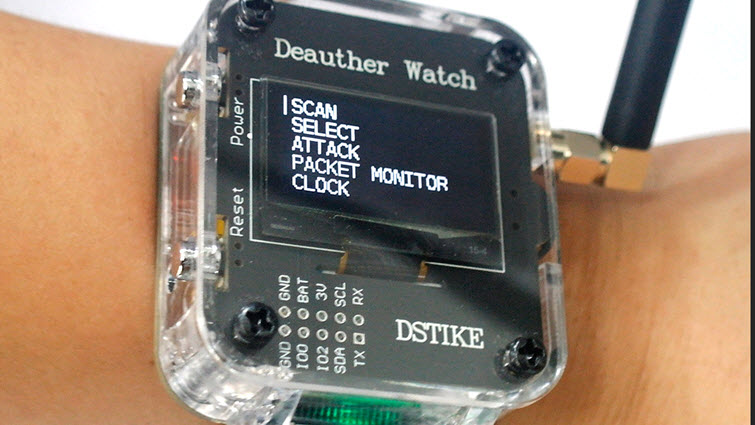

4. ساعة ديثر

اسم يقول كل شيء. في الأساس، جهاز يمكن ارتداؤه يدمج إمكانات تنفيذ هجمات إلغاء مصادقة Wi-Fi، تعمل هذه الأداة على تعطيل اتصال Wi-Fi بين جهاز (مثل الهاتف الذكي أو الكمبيوتر المحمول أو جهاز إنترنت الأشياء) وجهاز توجيه Wi-Fi عن طريق إرسال حزم إلغاء المصادقة المصممة خصيصًا.

بالإضافة إلى ذلك، قد تأتي ساعة Deauther Watch مزودة بميزات مثل فحص Wi-Fi ومراقبتها، والتقاط الحزم لاكتشاف نقاط الضعف أو مراقبة نشاط الشبكة. يوفر برنامج ESP8266 Deauther V3 واجهة سطر أوامر (CLI) عبر USB ويختبر شبكات WiFi بتردد 2.4 جيجا هرتز بحثًا عن نقاط الضعف.

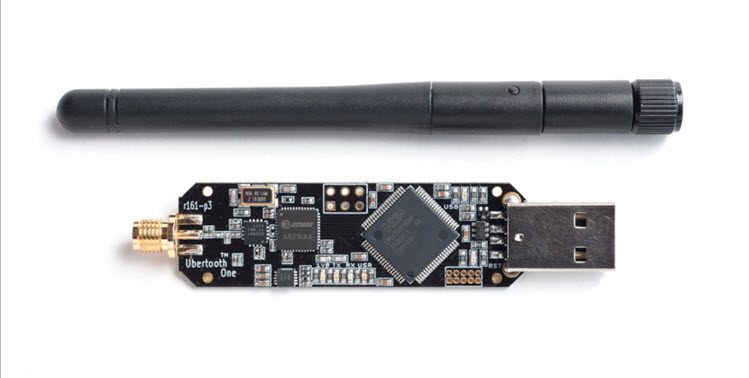

5. أوبرتوث وان

تم تصميم Ubertooth One بشكل أساسي لمراقبة اتصالات Bluetooth وتحليل حزم Bluetooth، بالإضافة إلى اختبار أجهزة إنترنت الأشياء (IoT) التي تدعم تقنية Bluetooth. تدعم هذه الأداة مفتوحة المصدر العديد من سيناريوهات اختبار الأمان، بما في ذلك البحث عن المعلومات الحساسة المتبادلة عبر اتصالات Bluetooth. في الواقع، تمتد قدراتها إلى ما هو أبعد من محولات Bluetooth النموذجية ويمكن تخصيصها لتلبية احتياجات اختبار الأمان المحددة.

إنه يعتمد على منصة GreatFET ويتميز بمجموعة شرائح إرسال واستقبال لاسلكية قادرة. يعمل Ubertooth One في نطاق 2.4 جيجا هرتز ISM ويدعم بروتوكولات Bluetooth منخفضة الطاقة (BLE) وBluetooth الكلاسيكية، مما يجعله متعدد الاستخدامات بما يكفي للتعامل مع مجموعة واسعة من التطبيقات.

خاتمة

وكما هو الحال مع جميع الأجهزة من هذا النوع، فإن الاعتبارات الأخلاقية لها أهمية قصوى. يجب استخدام التكنولوجيا في البيئات والمواقف التي يتم فيها منح الإذن، مثل بيئات الاختبار الخاضعة للرقابة أو للأغراض التعليمية. وفي الواقع، فإن استخدامها للقيام بهجمات غير مصرح بها أمر غير قانوني في العديد من الولايات القضائية ويمكن أن يؤدي إلى عواقب وخيمة. وفي الوقت نفسه، تحتاج المؤسسات إلى تنفيذ مجموعة من التدابير الفنية والسياسات وتثقيف المستخدمين حتى يظلوا في مأمن من الاستخدام غير المصرح به لهذه الأجهزة على شبكاتهم.

إرسال التعليق