استغلال ثغرة EvilVideo في Telegram لنظام Android

أبحاث إسيت

اكتشف باحثو شركة ESET ثغرة استغلال Telegram لنظام Android تسمح بإرسال ملفات ضارة متخفية في شكل مقاطع فيديو

22 يوليو 2024

•

,

6 دقائق. يقرأ

اكتشف باحثو شركة ESET ثغرة Zero-day تستهدف Telegram لنظام Android، والتي ظهرت للبيع بسعر غير محدد في منشور بالمنتدى السري اعتبارًا من 6 يونيوذ، 2024. باستخدام الثغرة الأمنية لإساءة استخدام الثغرة الأمنية التي أطلقنا عليها اسم EvilVideo، يمكن للمهاجمين مشاركة حمولات Android الضارة عبر قنوات Telegram والمجموعات والدردشة، وجعلها تظهر كملفات وسائط متعددة.

تمكنا من تحديد موقع مثال على الثغرة الأمنية، مما سمح لنا بتحليله بشكل أكبر، والإبلاغ عنه إلى Telegram في 26 يونيوذ، 2024. في 11 يوليوذ، فقد أصدروا تحديثًا يعمل على إصلاح الثغرة الأمنية في إصدارات Telegram 10.14.5 وما فوق.

الشكل 1 عبارة عن فيديو توضيحي وشرح لثغرة EvilVideo.

الشكل 1. شرح ثغرة EvilVideo

النقاط الرئيسية في المدونة:

- في 26 يونيوذ، 2024 في أحد المنتديات السرية، وجدنا إعلانًا لاستغلال يوم الصفر الذي يستهدف Telegram لنظام Android.

- قمنا بتسمية الثغرة الأمنية التي تستغلها EvilVideo وأبلغنا عنها إلى Telegram؛ قام فريقهم بتصحيحه في 11 يوليوذ، 2024.

- يسمح EvilVideo للمهاجمين بإرسال حمولات ضارة تظهر كملفات فيديو في Telegram لنظام Android غير المصحح.

- يعمل هذا الاستغلال فقط على إصدارات Android Telegram 10.14.4 والإصدارات الأقدم.

اكتشاف

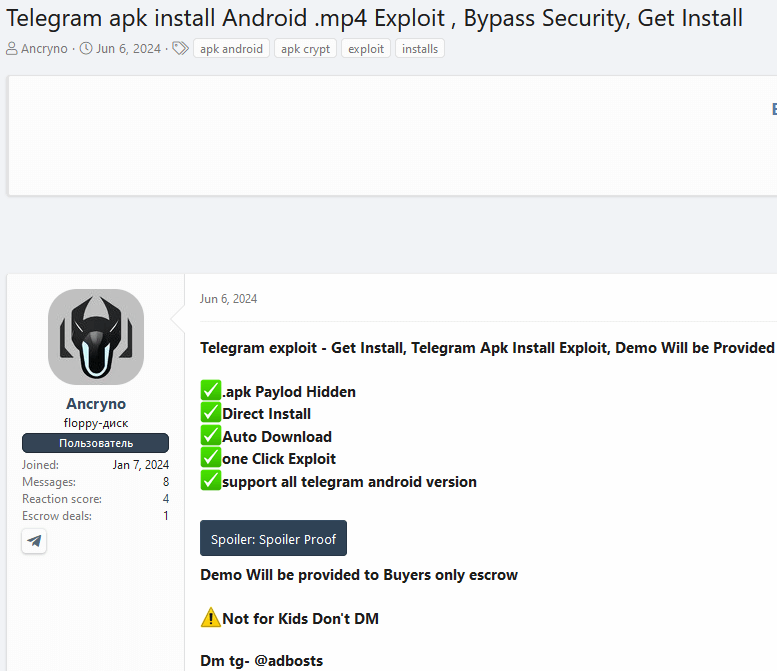

لقد وجدنا الاستغلال الذي تم الإعلان عنه للبيع في منتدى سري: انظر الشكل 2.

في المنشور، يعرض البائع لقطات شاشة ومقطع فيديو لاختبار الثغرة في قناة عامة على Telegram. لقد تمكنا من تحديد القناة المعنية، مع استمرار توفر الاستغلال. وقد سمح لنا ذلك بوضع أيدينا على الحمولة واختبارها بأنفسنا.

تحليل

كشف تحليلنا للثغرة أنها تعمل على إصدارات Telegram 10.14.4 والإصدارات الأقدم. نعتقد أن الحمولة المحددة قد تم إنشاؤها على الأرجح باستخدام واجهة برمجة تطبيقات Telegram، لأنها تسمح للمطورين بتحميل ملفات الوسائط المتعددة المعدة خصيصًا إلى محادثات أو قنوات Telegram برمجيًا.

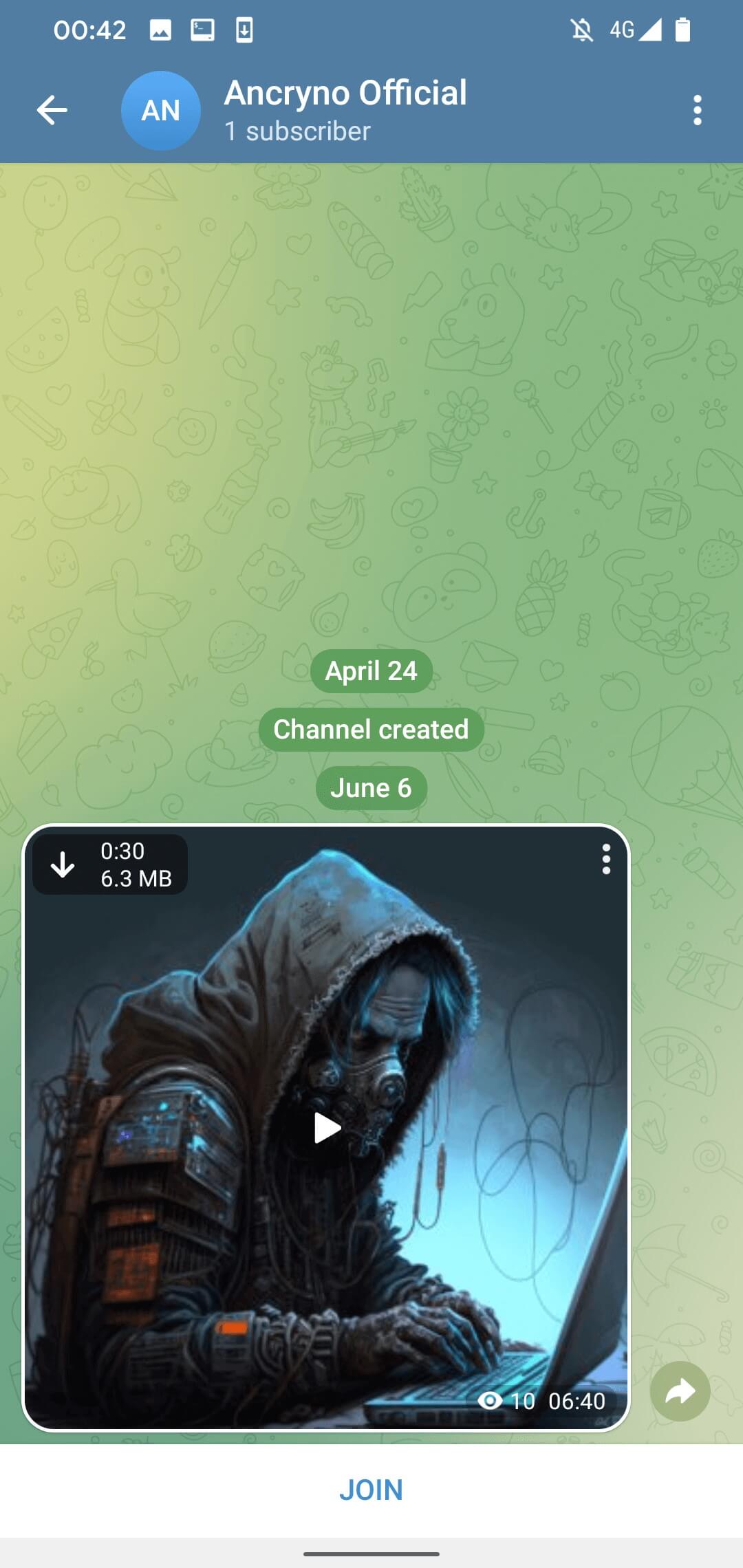

يبدو أن هذا الاستغلال يعتمد على قدرة جهة التهديد على إنشاء حمولة تعرض تطبيق Android كمعاينة للوسائط المتعددة وليس كمرفق ثنائي. بمجرد مشاركتها في الدردشة، تظهر الحمولة الضارة على شكل فيديو مدته 30 ثانية (الشكل 3).

افتراضيًا، يتم تعيين ملفات الوسائط المستلمة عبر Telegram للتنزيل تلقائيًا. وهذا يعني أن المستخدمين الذين تم تمكين هذا الخيار لهم سيقومون تلقائيًا بتنزيل الحمولة الضارة بمجرد فتح المحادثة التي تمت مشاركتها فيها. يمكن تعطيل الخيار يدويًا – في هذه الحالة، لا يزال من الممكن تنزيل الحمولة عن طريق النقر على زر التنزيل في الزاوية العلوية اليسرى من الفيديو الظاهر المشترك، كما هو موضح في الشكل 3.

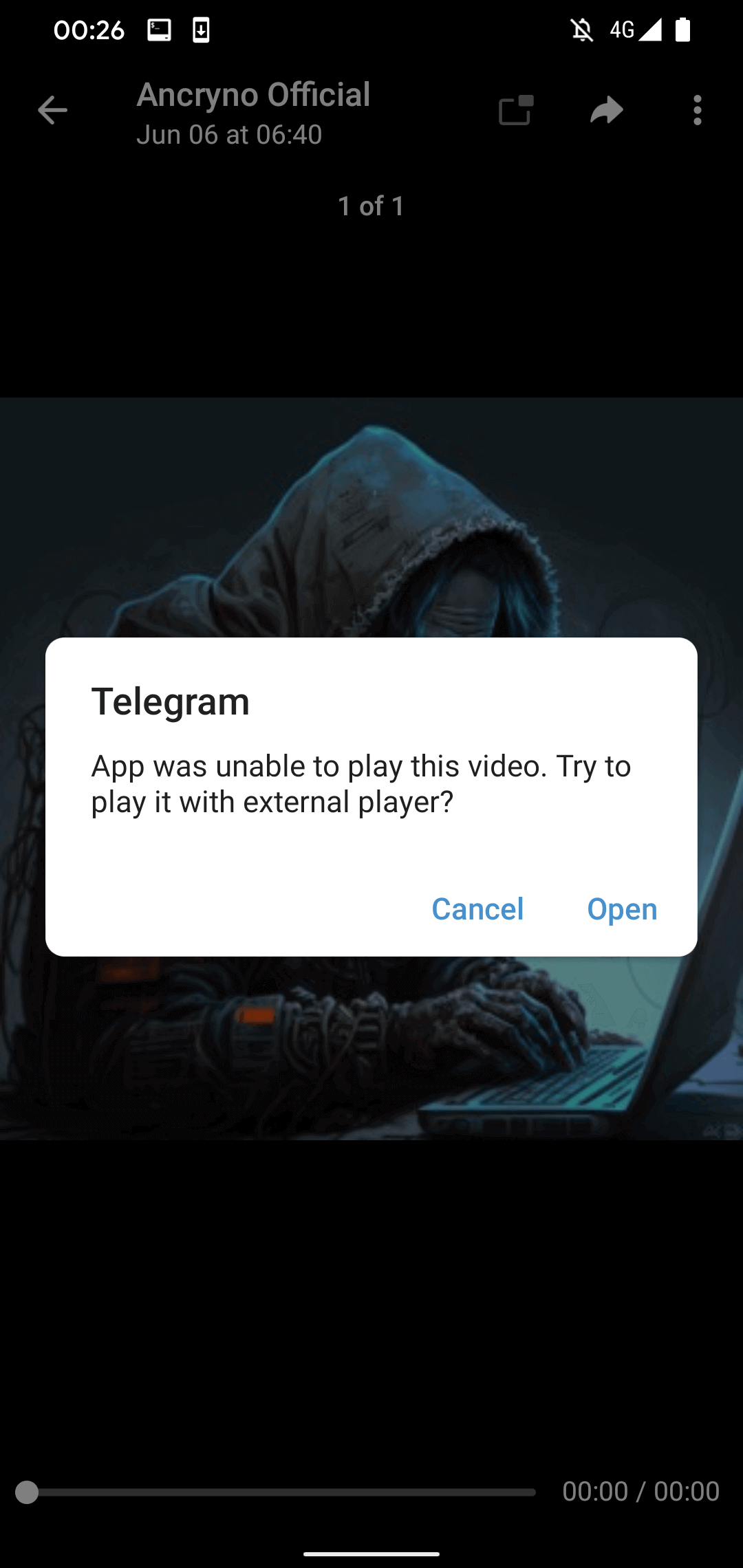

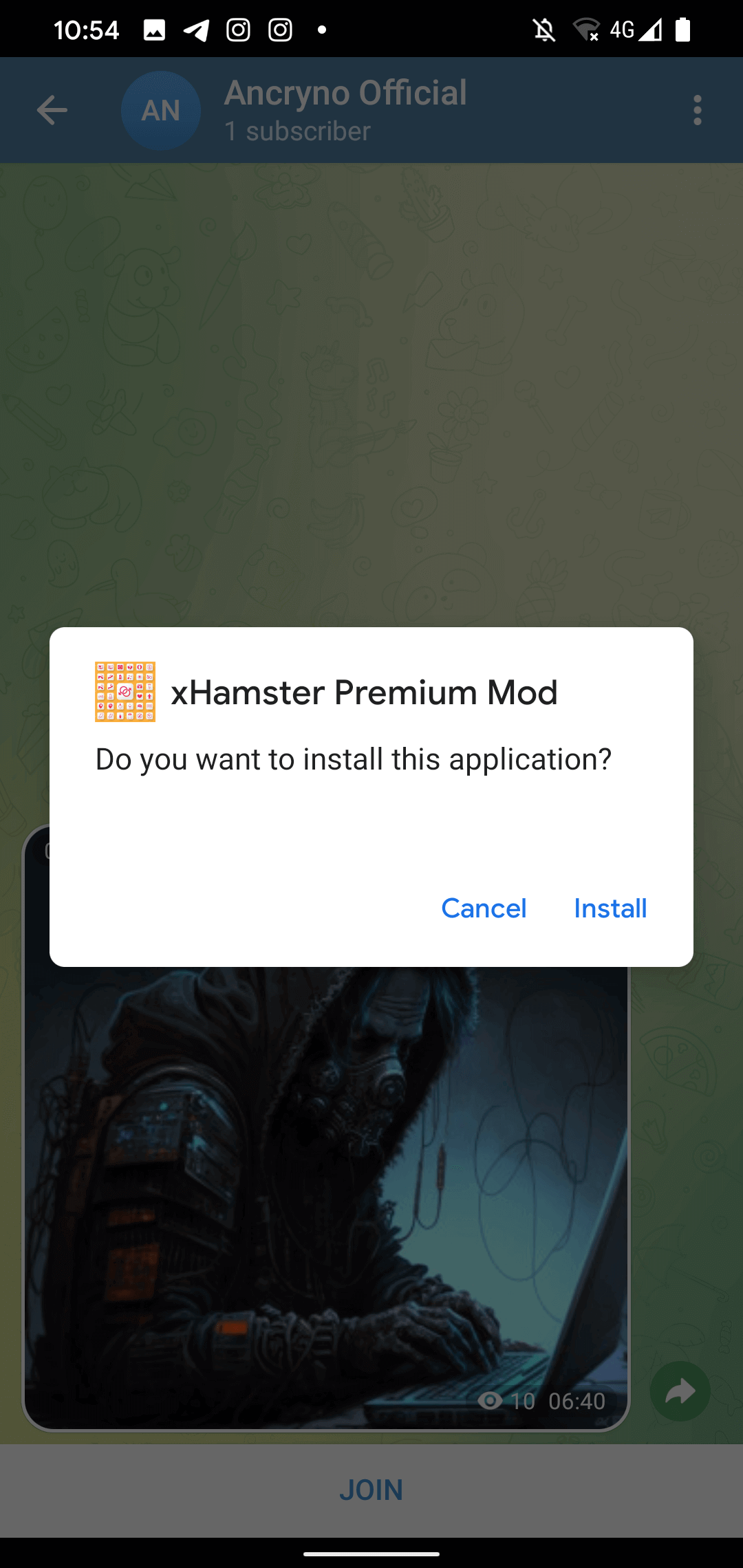

إذا حاول المستخدم تشغيل “الفيديو”، يعرض Telegram رسالة مفادها أنه غير قادر على تشغيله ويقترح استخدام مشغل خارجي (انظر الشكل 4). هذا تحذير Telegram أصلي وجدناه في الكود المصدري لتطبيق Telegram الشرعي لنظام Android؛ لم يتم تصنيعه ودفعه بواسطة الحمولة الضارة.

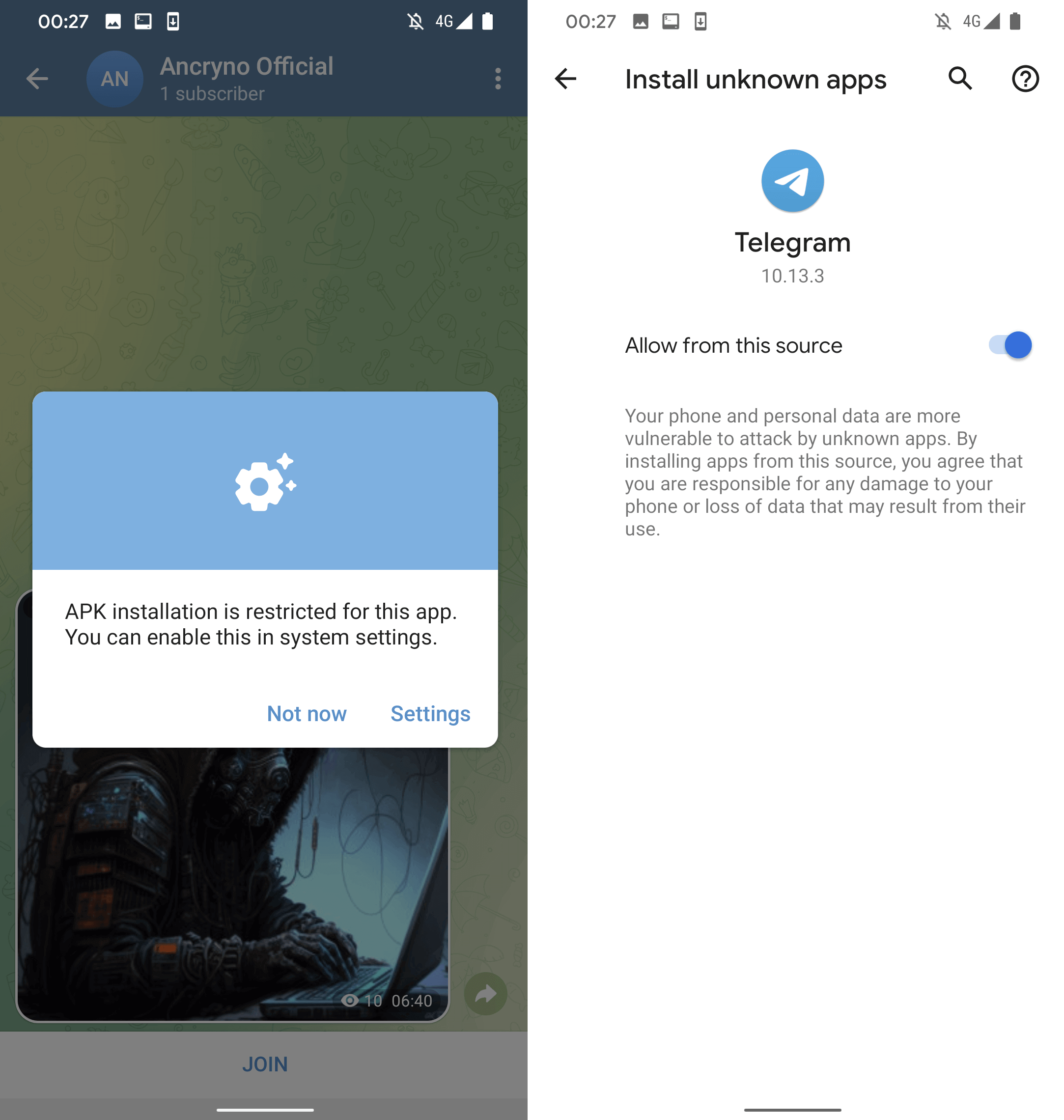

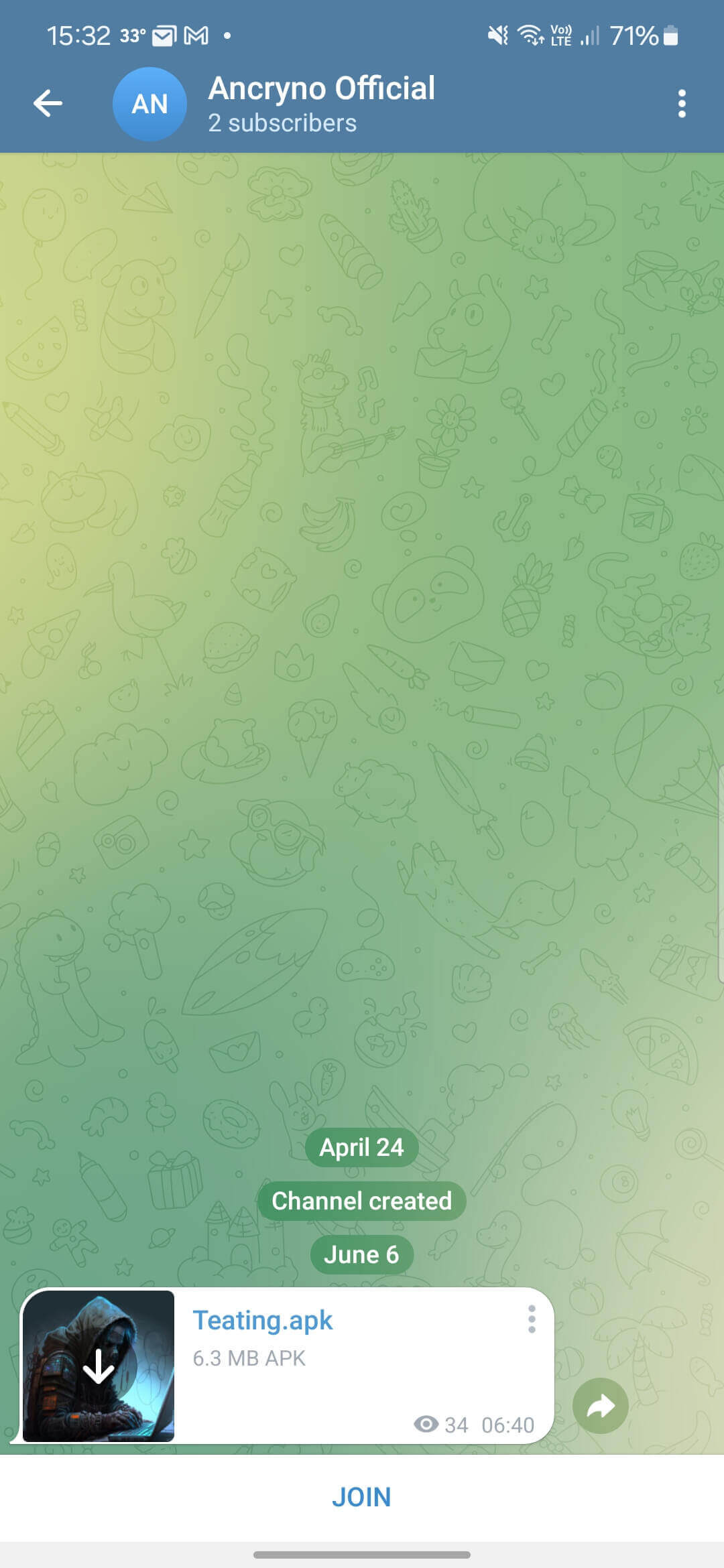

ومع ذلك، إذا قام المستخدم بالنقر فوق الزر “فتح” في الرسالة المعروضة، فستتم مطالبته بتثبيت تطبيق ضار متنكر في هيئة المشغل الخارجي المذكور أعلاه. كما هو موضح في الشكل 5، قبل التثبيت، سيطلب Telegram من المستخدم تمكين تثبيت التطبيقات غير المعروفة.

في هذه المرحلة، تم بالفعل تنزيل التطبيق الضار المعني كملف فيديو ظاهري، ولكن مع ملحق .apk امتداد. ومن المثير للاهتمام أن طبيعة الثغرة الأمنية هي التي تجعل الملف المشترك يبدو وكأنه فيديو، حيث لم يتم تعديل التطبيق الضار الفعلي ليظهر كملف وسائط متعددة، مما يشير إلى أن عملية التحميل قد تم استغلالها على الأرجح. يمكن رؤية طلب تثبيت التطبيق الضار في الشكل 6.

لسوء الحظ، لم نتمكن من تكرار الاستغلال، فقط قمنا بفحص العينة التي شاركها البائع والتحقق منها.

برقية الويب وسطح المكتب

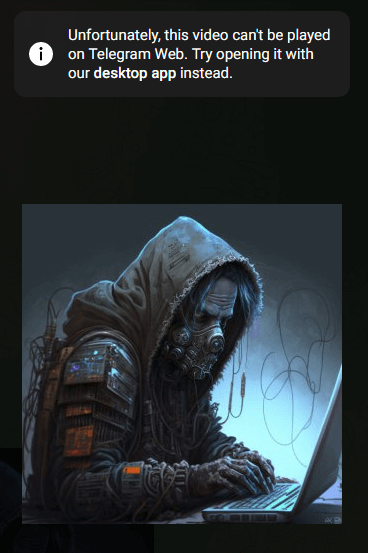

على الرغم من أن الحمولة تم تصميمها فقط لاستهداف Telegram لنظام Android، إلا أننا مازلنا نحاول اختبار سلوكها على عملاء Telegram الآخرين. لقد اختبرنا كلاً من عميل Telegram Web وعميل Telegram Desktop لنظام التشغيل Windows، وكما هو متوقع، لم ينجح الاستغلال على أي منهما.

في حالة Telegram Web، بعد أن حاولنا تشغيل “الفيديو”، عرض العميل رسالة خطأ تفيد بمحاولة فتح الفيديو باستخدام تطبيق سطح المكتب بدلاً من ذلك (انظر الشكل 7). أدى تنزيل الملف المرفق يدويًا إلى الكشف عن اسمه وامتداده Teating.mp4. على الرغم من أن الملف نفسه كان في الواقع ملفًا ثنائيًا قابلاً للتنفيذ لنظام Android (APK)، إلا أن معاملة Telegram له كملف MP4 أوقفت استغلال الاستغلال: لكي يكون ناجحًا، يجب أن يحتوي المرفق على الملف .apk امتداد.

حدث شيء مشابه جدًا مع عميل Telegram Desktop لنظام التشغيل Windows: تمت تسمية الملف الذي تم تنزيله Teating.apk.mp4، لذلك كان مرة أخرى ملفًا ثنائيًا APK بامتداد .mp4 امتداد. يشير هذا إلى أنه حتى لو قام أحد المهاجمين بإنشاء ملف Windows قابل للتنفيذ لاستخدامه بدلاً من Android APK، فسيظل يتم التعامل معه كملف وسائط متعددة ولن ينجح استغلاله.

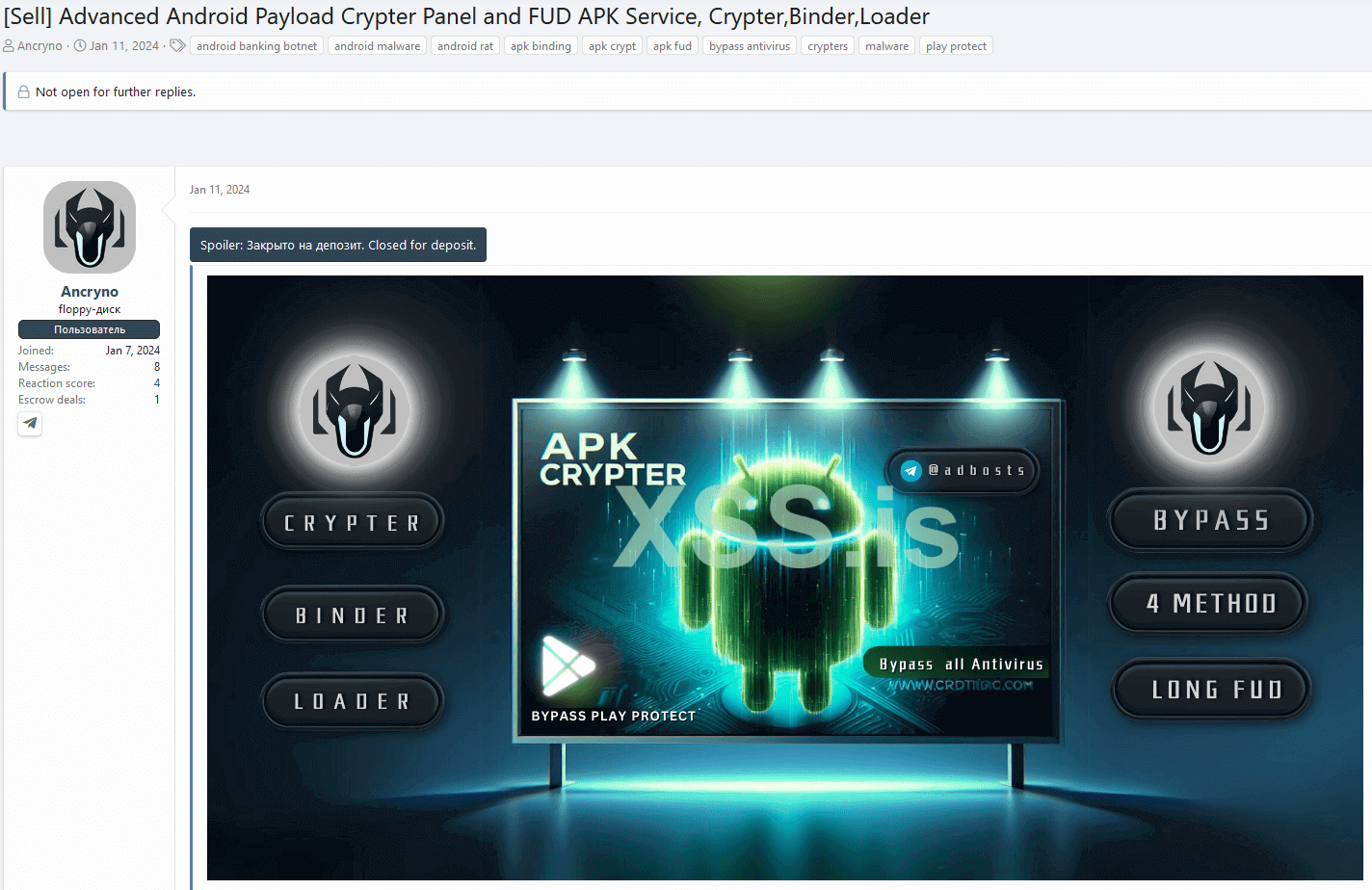

ممثل التهديد

على الرغم من أننا لا نعرف الكثير عن جهة التهديد، إلا أننا تمكنا من العثور على خدمة مشبوهة أخرى يقدمونها بناءً على مقبض Telegram الذي شاركه البائع في منشور المنتدى الخاص به. بالإضافة إلى الاستغلال، كانوا يستخدمون نفس المنتدى السري للإعلان عن خدمة تشفير Android كخدمة يزعمون أنها غير قابلة للاكتشاف تمامًا (FUD) منذ 11 يناير.ذ، 2024. يمكن رؤية منشور المنتدى في الشكل 8.

تقرير الضعف

بعد اكتشاف ثغرة EvilVideo في 26 يونيوذ، 2024، تابعنا سياسة الإفصاح المنسقة وأبلغت Telegram بالأمر، لكنها لم تتلق أي رد في ذلك الوقت. لقد أبلغنا عن الثغرة الأمنية مرة أخرى في 4 يوليوذوفي ذلك الوقت، تواصلت معنا Telegram في نفس اليوم للتأكد من أن فريقها كان يحقق في EvilVideo. لقد قاموا بإصلاح المشكلة، وتم شحن الإصدار 10.14.5 في 11 يوليوذ، وأبلغنا عبر البريد الإلكتروني.

أثرت الثغرة الأمنية على جميع إصدارات Telegram لنظام Android حتى الإصدار 10.14.4، ولكن تم تصحيحها اعتبارًا من الإصدار 10.14.5. كما تحققنا، تعرض معاينة الوسائط المتعددة للدردشة الآن بشكل صحيح أن الملف المشترك هو تطبيق (الشكل 9) وليس فيديو.

خاتمة

لقد اكتشفنا استغلال Telegram لنظام Android للبيع في منتدى سري. تسمح الثغرة الأمنية التي تستغلها بإرسال حمولات ضارة تشبه ملفات الوسائط المتعددة عبر دردشة Telegram. إذا حاول المستخدم تشغيل الفيديو الظاهر، فسوف يتلقى طلبًا لتثبيت تطبيق خارجي، والذي يقوم بالفعل بتثبيت الحمولة الضارة. ولحسن الحظ، تم إصلاح الثغرة الأمنية اعتبارًا من 11 يوليوذ، 2024، بعد أن أبلغنا Telegram بذلك.

إذا كانت لديك أية استفسارات حول أبحاثنا المنشورة على موقع WeLiveSecurity، يرجى الاتصال بنا على العنوان التالي:angerintel@eset.comتقدم أبحاث ESET تقارير استخباراتية خاصة لـ APT وموجزات بيانات. لأي استفسار حول هذه الخدمة قم بزيارة استخبارات التهديدات من إسيت صفحة.

IOCs

يمكن العثور على قائمة شاملة بمؤشرات التسوية (IoCs) والعينات في مستودع جيثب لدينا.

ملفات

|

شا-1 |

اسم الملف |

كشف |

وصف |

|

F159886DCF9021F41EAA |

Teating.apk |

أندرويد/Spy.SpyMax.T |

حمولة EvilVideo. |

شبكة

|

الملكية الفكرية |

اِختِصاص |

مزود استضافة |

الروية الأولى |

تفاصيل |

|

183.83.172[.]232 |

com.infinityhackscharan. |

نظام كابل شعاع المسؤول |

2024‑07‑16 |

خادم التحكم والسيطرة لحمولة EvilVideo. |

تقنيات ميتري ATT&CK

تم بناء هذا الجدول باستخدام الإصدار 15 من تقنيات الهاتف المحمول MITRE ATT&CK.

|

تكتيك |

بطاقة تعريف |

اسم |

وصف |

|

الوصول الأولي |

استغلال للوصول الأولي |

يمكن استغلال ثغرة EvilVideo بواسطة البرامج الضارة التي تعمل بنظام Android للوصول إلى الجهاز بشكل أولي. |

|

|

تنفيذ |

استغلال لتنفيذ العميل |

تخدع ثغرة EvilVideo الضحية لتثبيت تطبيق ضار ينتحل صفة ملف وسائط متعددة. |

إرسال التعليق