تم اختراق 400 ألف خادم Linux من أجل سرقة العملات المشفرة وتحقيق مكاسب مالية

أبحاث إسيت

لا تزال إحدى حملات البرامج الضارة الأكثر تقدمًا من جانب الخادم تنمو، مع وجود مئات الآلاف من الخوادم المخترقة، وقد تنوعت لتشمل سرقة بطاقات الائتمان والعملات المشفرة

14 مايو 2024

•

,

3 دقيقة. يقرأ

منذ عشر سنوات قمنا برفع مستوى الوعي بإيبوري من خلال نشر ورقة بيضاء أطلقنا عليها اسم عملية Windigo، والتي وثقت حملة استفادت من برامج Linux الضارة لتحقيق مكاسب مالية. ننشر اليوم ورقة متابعة حول كيفية تطور Ebury، وعائلات البرامج الضارة الجديدة التي يستخدمها مشغلوها لاستثمار شبكة الروبوتات الخاصة بهم من خوادم Linux.

إن اعتقال وإدانة أحد مرتكبي هجمات إيبوري في أعقاب ورقة عملية Windigo لم يمنع شبكة الروبوتات من التوسع. كان Ebury، الباب الخلفي لـ OpenSSH وسرقة بيانات الاعتماد، لا يزال قيد التحديث، كما أبلغنا في عامي 2014 و2017.

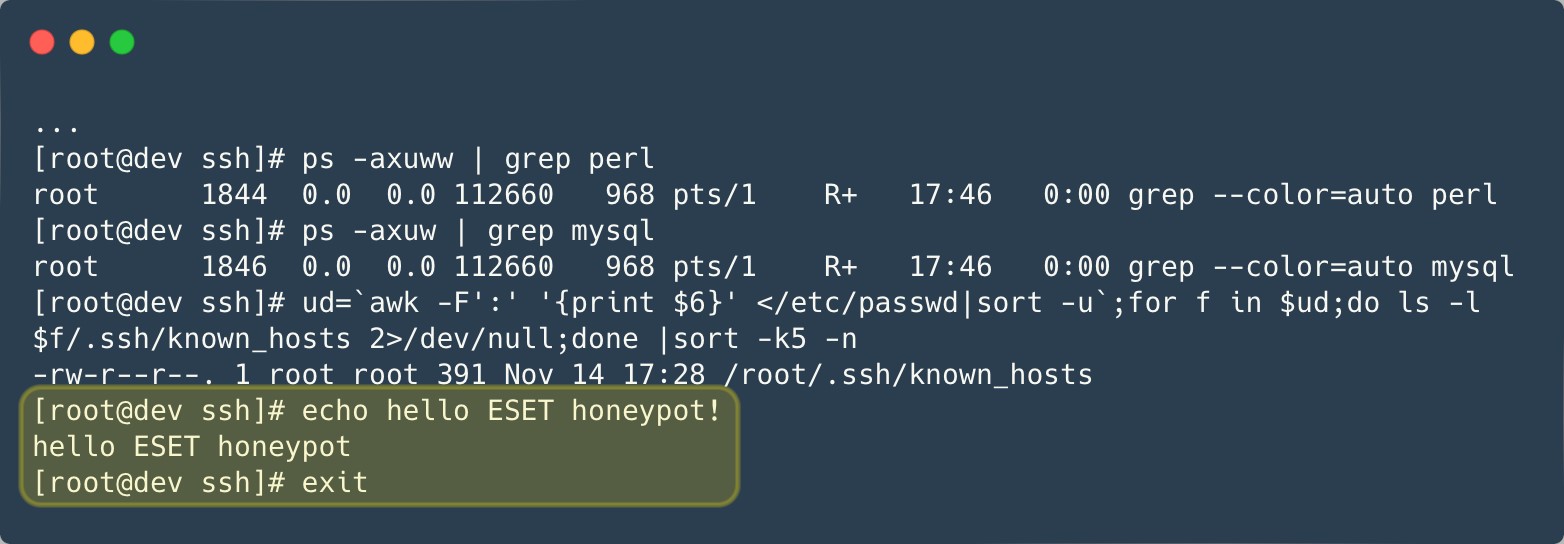

نحن نحافظ على مصائد الجذب لتتبع العينات الجديدة ومؤشرات الشبكة. ومع ذلك، فقد أصبح من الصعب أكثر فأكثر تشغيل مصائد الجذب هذه كما تطورت إيبوري. على سبيل المثال، لم يتفاعل أحد مصائد الجذب الخاصة بنا تمامًا كما كان متوقعًا عندما تم تثبيت Ebury. بعد قضاء ساعات في محاولة تصحيح ما يحدث، تخلى مشغلو Ebury أخيرًا عن الخادم وأرسلوا رسالة لإظهار أنهم على علم بمحاولاتنا لخداعهم، كما هو موضح في الشكل 1.

في عام 2021، تواصلت الوحدة الوطنية الهولندية لمكافحة جرائم التقنية العالية (NHTCU) مع شركة ESET بعد أن عثرت على Ebury على خادم أحد ضحايا سرقة العملات المشفرة. ومن خلال العمل معًا، حصلنا على رؤية واضحة للأنشطة الأخيرة للمجموعة والبرامج الضارة التي تستخدمها.

إيبري، إيبري في كل مكان

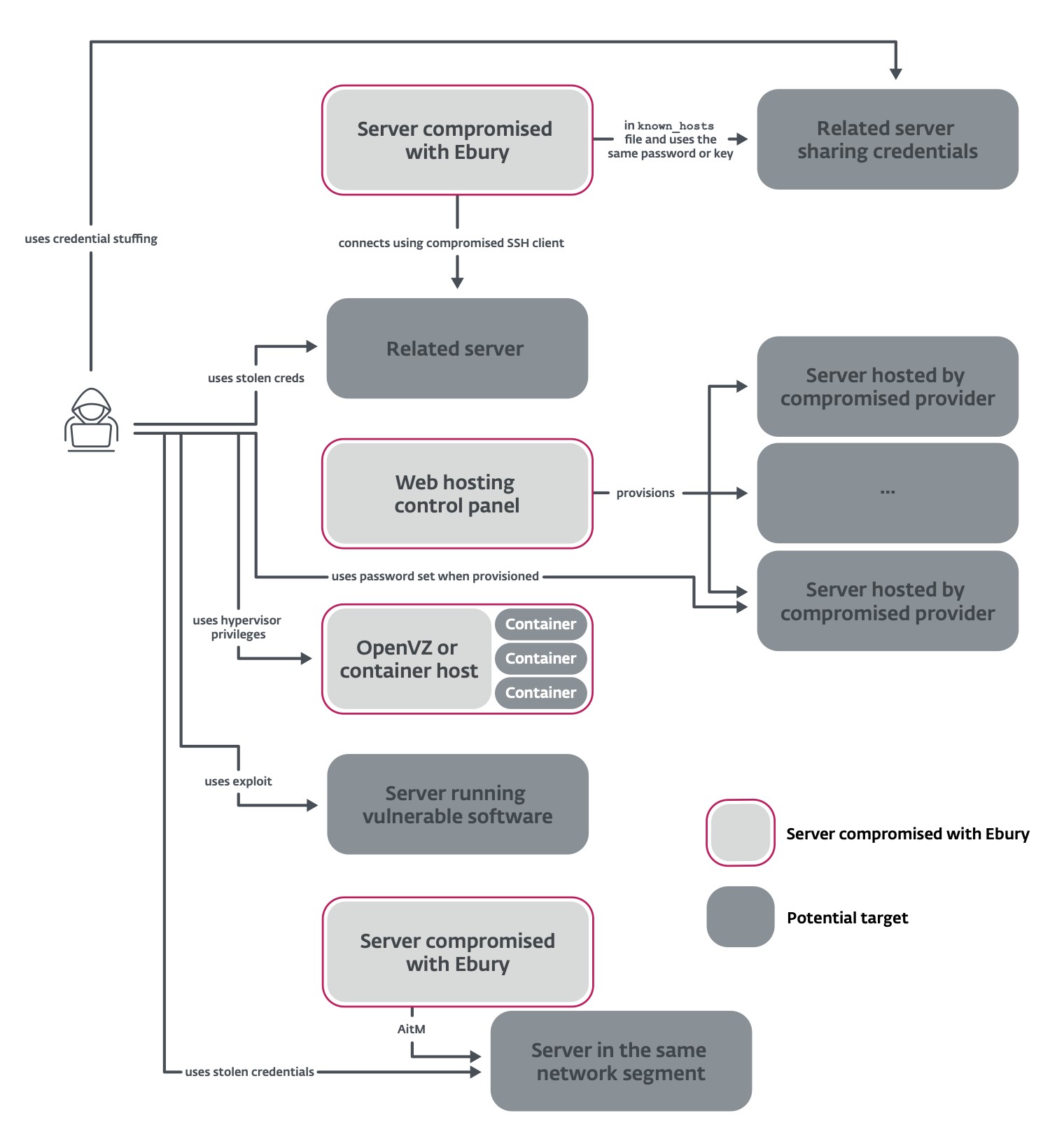

تكشف هذه الورقة عن الأساليب الجديدة المستخدمة لنشر Ebury إلى خوادم جديدة. يلخص الشكل 2 الطرق التي يمكننا توثيقها.

ومن بين الضحايا العديد من مقدمي خدمات الاستضافة. تستفيد العصابة من وصولها إلى البنية التحتية لمزود الاستضافة لتثبيت Ebury على جميع الخوادم التي يستأجرها هذا المزود. على سبيل التجربة، استأجرنا خادمًا افتراضيًا من أحد موفري الاستضافة المعرضين للخطر: تم تثبيت Ebury على الخادم الخاص بنا في غضون سبعة أيام.

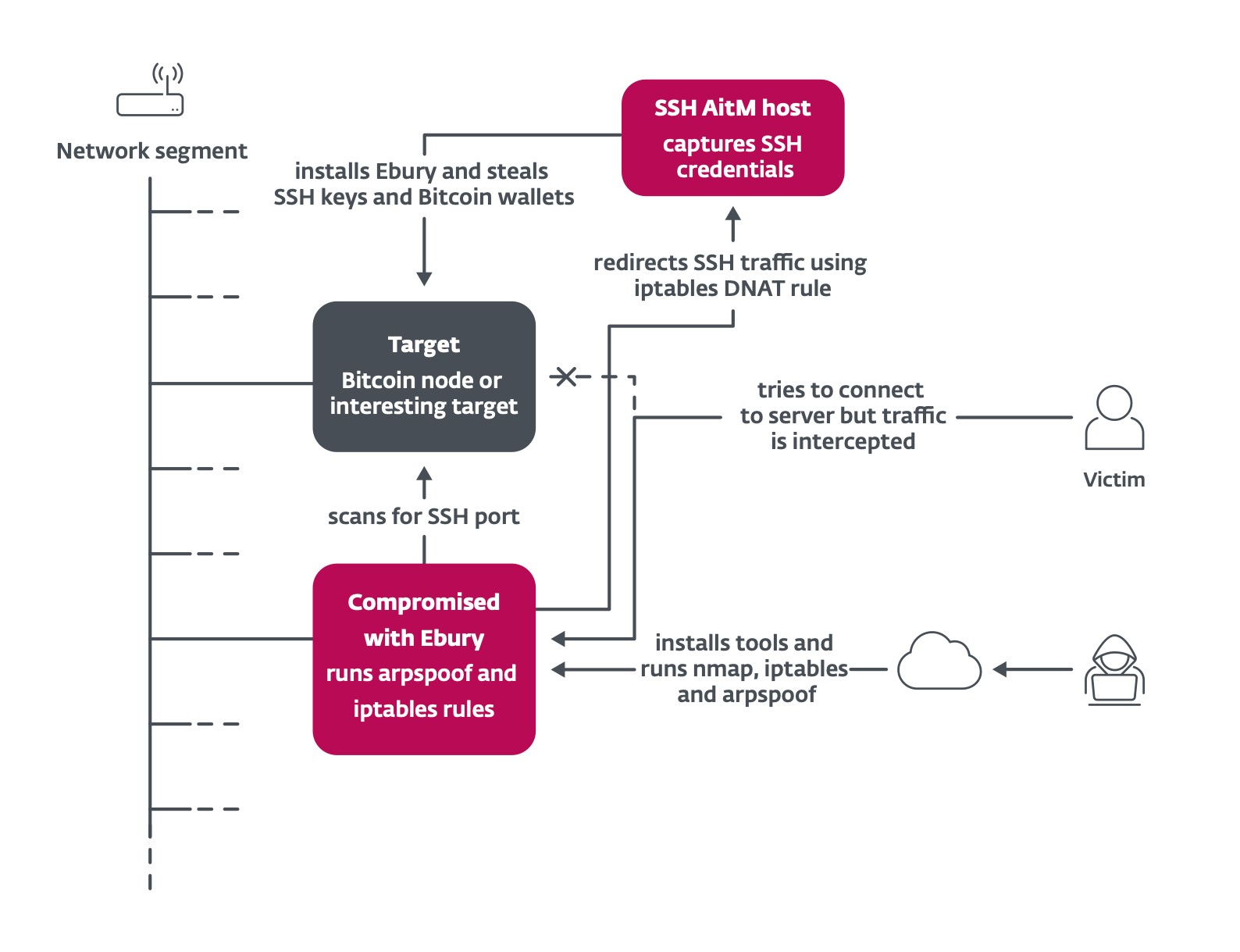

هناك طريقة أخرى مثيرة للاهتمام وهي استخدام الخصم في المنتصف لاعتراض حركة مرور SSH للأهداف المثيرة للاهتمام داخل مراكز البيانات وإعادة توجيهها إلى خادم يستخدم لالتقاط بيانات الاعتماد، كما هو ملخص في الشكل 3. يستفيد مشغلو Ebury من خوادم Ebury الحالية المخترقة في نفس الشبكة المقطع كهدفهم لأداء انتحال ARP. وفقًا لقياس الإنترنت عن بعد، تم استهداف أكثر من 200 خادم في عام 2023. ومن بين الأهداف عقد البيتكوين والإيثريوم. تقوم Ebury تلقائيًا بسرقة محافظ العملات المشفرة المستضافة على الخادم المستهدف بمجرد قيام الضحية بكتابة كلمة المرور لتسجيل الدخول إليها.

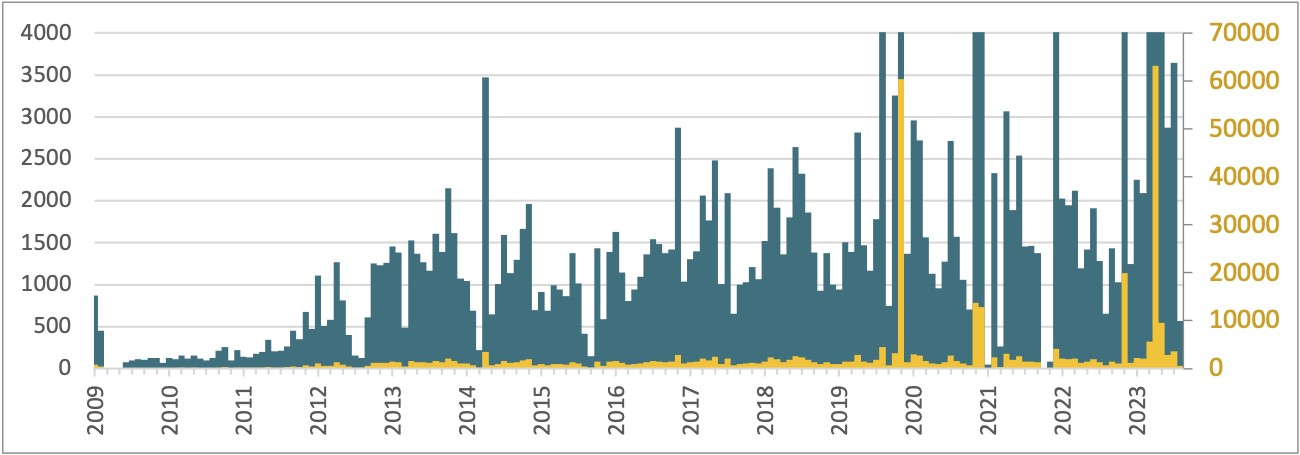

إذن ما مدى فعالية كل هذه الأساليب؟ مجتمعة، تم اختراق حوالي 400000 خادم بواسطة Ebury منذ عام 2009، وما زال أكثر من 100000 خادمًا مخترقًا حتى أواخر عام 2023. ويتتبع مرتكبو الجرائم الأنظمة التي قاموا باختراقها، واستخدمنا هذه البيانات لرسم جدول زمني لعدد الخوادم الجديدة تتم إضافتها إلى شبكة الروبوتات كل شهر (الشكل 4). تم عرضه باستخدام مقياسين لتوضيح بعض الحوادث الكبرى حيث تم نشر Ebury على عشرات الآلاف من الخوادم في وقت واحد.

تحقيق الدخل

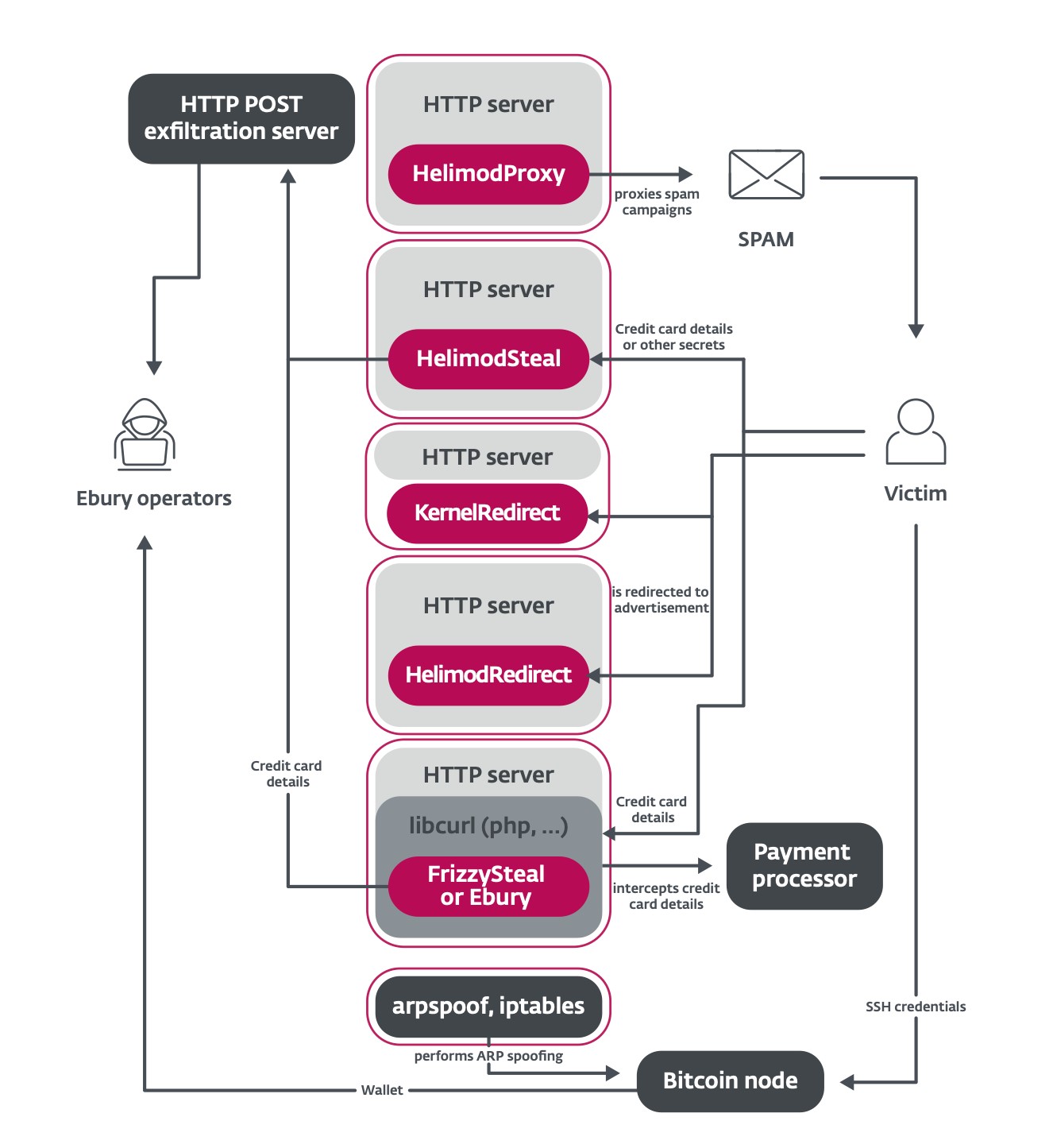

يكشف هذا البحث الجديد عن عائلات البرامج الضارة الجديدة المستخدمة للاستفادة من شبكة Ebury الروبوتية (الشكل 5). بالإضافة إلى البريد العشوائي وإعادة توجيه حركة مرور الويب التي لا تزال العصابة ترتكبها، يتم الاستفادة من طلبات HTTP POST المقدمة من وإلى الخوادم لسرقة التفاصيل المالية من مواقع المعاملات.

إخفاء أعمق

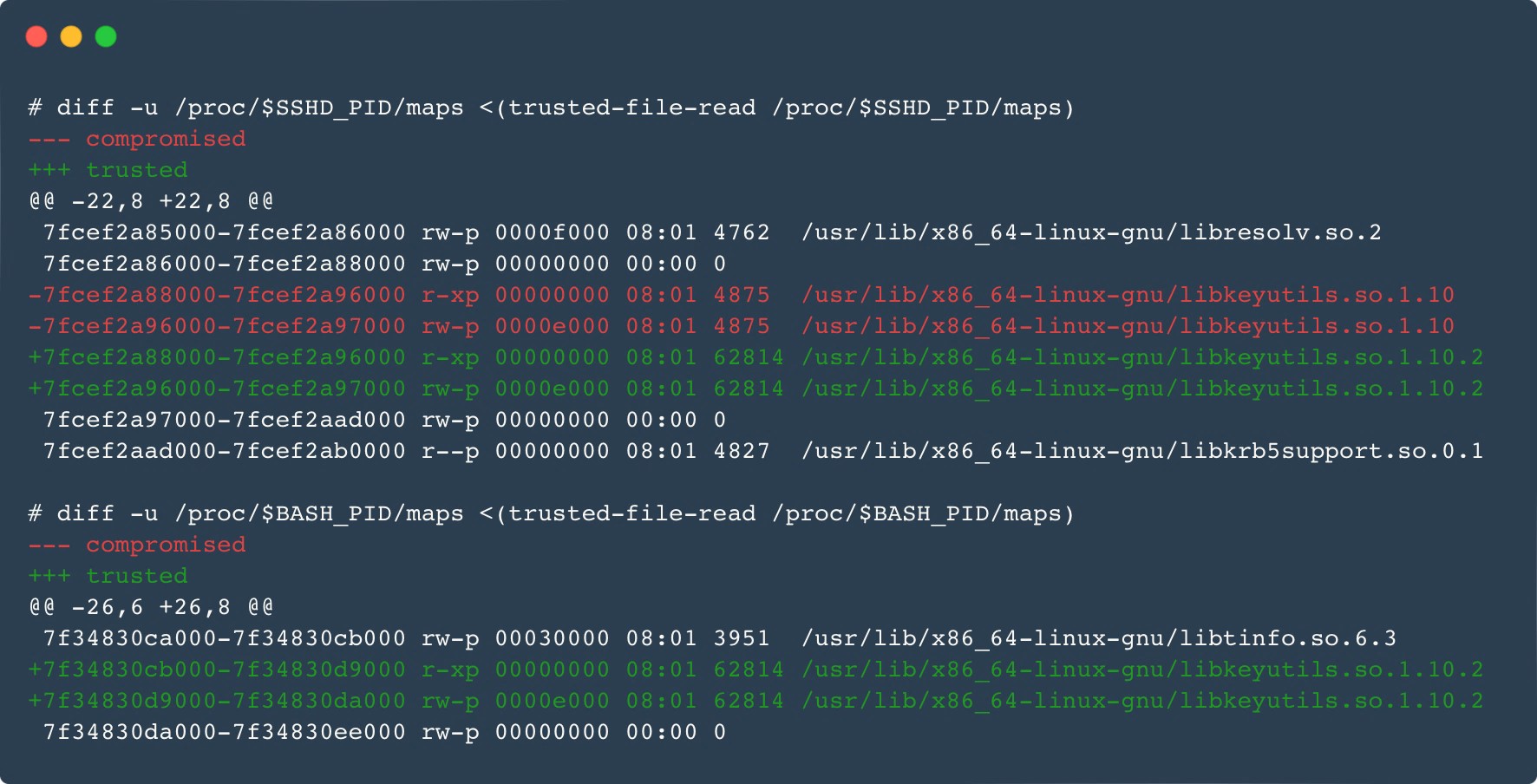

تم أيضًا تحديث عائلة البرامج الضارة Ebury نفسها. تم ظهور تحديث الإصدار الرئيسي الجديد، 1.8، لأول مرة في أواخر عام 2023. ومن بين التحديثات تقنيات التشويش الجديدة، وخوارزمية إنشاء النطاق الجديدة (DGA)، والتحسينات في برنامج rootkit لأرض المستخدم الذي تستخدمه Ebury لإخفاء نفسه عن مسؤولي النظام. عندما تكون نشطة، يتم إخفاء العملية والملف والمقبس وحتى الذاكرة المعينة (الشكل 6).

اريد معرفة المزيد؟ هل أنا متنازل؟

الورقة الجديدة، Ebury على قيد الحياة ولكن غير مرئي: تم اختراق 400 ألف خادم Linux بسبب سرقة العملات المشفرة وتحقيق مكاسب مالية، يتطرق إلى مزيد من التفاصيل حول كل جانب من جوانب Ebury، بما في ذلك العديد من المواصفات الفنية.

تتوفر أيضًا مؤشرات التسوية في ESET البرمجيات الخبيثة-ioc مستودع GitHub، والبرنامج النصي للكشف موجود في أبحاث البرمجيات الخبيثة مخزن.

إذا كانت لديك أية استفسارات حول أبحاثنا المنشورة على WeLiveSecurity، يرجى الاتصال بنا علىangerintel@eset.comيقدم بحث ESET تقارير استخباراتية خاصة لـ APT وموجزات بيانات. لأي استفسار حول هذه الخدمة قم بزيارة استخبارات التهديدات من إسيت صفحة.

إرسال التعليق