عالم تسرب كلمات المرور الغامض – وكيفية التحقق مما إذا كنت قد تعرضت لهجوم أم لا

كيف

أصبح تسرب كلمات المرور أمرًا شائعًا بشكل متزايد، وقد يكون اكتشاف ما إذا كانت مفاتيح مملكتك قد تم كشفها أمرًا صعبًا – إلا إذا كنت تعرف أين تبحث

03 يونيو 2024

•

,

6 دقائق. يقرأ

في الآونة الأخيرة، صادفت أ تقرير يفصل “أم الانتهاكات” – أو لنكون أكثر دقة، تسرب مجموعة كبيرة من البيانات التي تمت سرقتها خلال عدد من الهجمات على العديد من الشركات والخدمات عبر الإنترنت، بما في ذلك LinkedIn وTwitter (الآن X). وبحسب ما ورد، تضم ذاكرة التخزين المؤقت للبيانات 26 مليار سجل كانت مليئة بمجموعة من المعلومات الحساسة، بما في ذلك البيانات الحكومية وبيانات اعتماد تسجيل دخول الأشخاص.

على الرغم من أن هذه ليست المرة الأولى التي يتم فيها جمع كمية هائلة من بيانات المستخدم، إلا أن العدد الهائل من السجلات المخترقة طغى على التسريبات المعروفة السابقة (ومجموعاتها). مجرد النظر في أن سيئة السمعة تسرب بيانات Cam4 في عام 2020 كشف ما يقرب من 11 مليار سجل من مختلف الأنواع و اختراق ياهو في عام 2013 اختراق جميع حسابات المستخدمين الثلاثة مليارات. لئلا ننسى: الاسم المناسب المجموعة رقم 1، والتي وصلت إلى الإنترنت المفتوح في عام 2019، كشفت عن 773 مليون اسم تسجيل دخول وكلمات مرور سُرقت سابقًا من مؤسسات مختلفة، قبل أن تتبعها أربع “مجموعات” أخرى من هذا النوع بعد أسابيع فقط.

أين يتركنا ذلك؟ ربما تكون الفكرة الأساسية هي أنه حتى إذا قمت بتطبيق إجراءات أمنية شخصية صارمة، فلا يزال من الممكن أن تتعرض بيانات اعتماد حسابك للوقوع في مثل هذه المجموعات، ويرجع ذلك في المقام الأول إلى الانتهاكات في الشركات الكبيرة. وهذا يطرح السؤال – كيف يمكنك معرفة ما إذا كانت بيانات الاعتماد الخاصة بك قد تم اختراقها؟ واصل القراءة.

إفصاحات الشركة

قد تخضع الأعمال التجارية لمواصفات محددة المتطلبات التنظيمية التي تجبرهم على الكشف عن حوادث القرصنة ونقاط الضعف التي لم يتم إصلاحها. في الولايات المتحدة، على سبيل المثال، تحتاج الشركات المتداولة علنًا إلى الإبلاغ عن الحوادث السيبرانية “الجوهرية”. هيئة الأوراق المالية والبورصة الأمريكية (SEC) خلال 96 ساعة، أو أربعة أيام عمل، من حدوثها.

كيف يساعد هذا الناس العاديين؟ وقد لا تساعد هذه الشفافية في بناء الثقة مع العملاء فحسب، بل إنها تبلغهم أيضًا في حالة تعرض حساباتهم أو بياناتهم للخطر. تقوم الشركات عادةً بإخطار المستخدمين بانتهاكات البيانات عبر البريد الإلكتروني، ولكن منذ ذلك الحين إيداعات SEC عامة، يمكنك التعرف على مثل هذه الحوادث من مصادر أخرى، وربما حتى التقارير الإخبارية التي تغطيها.

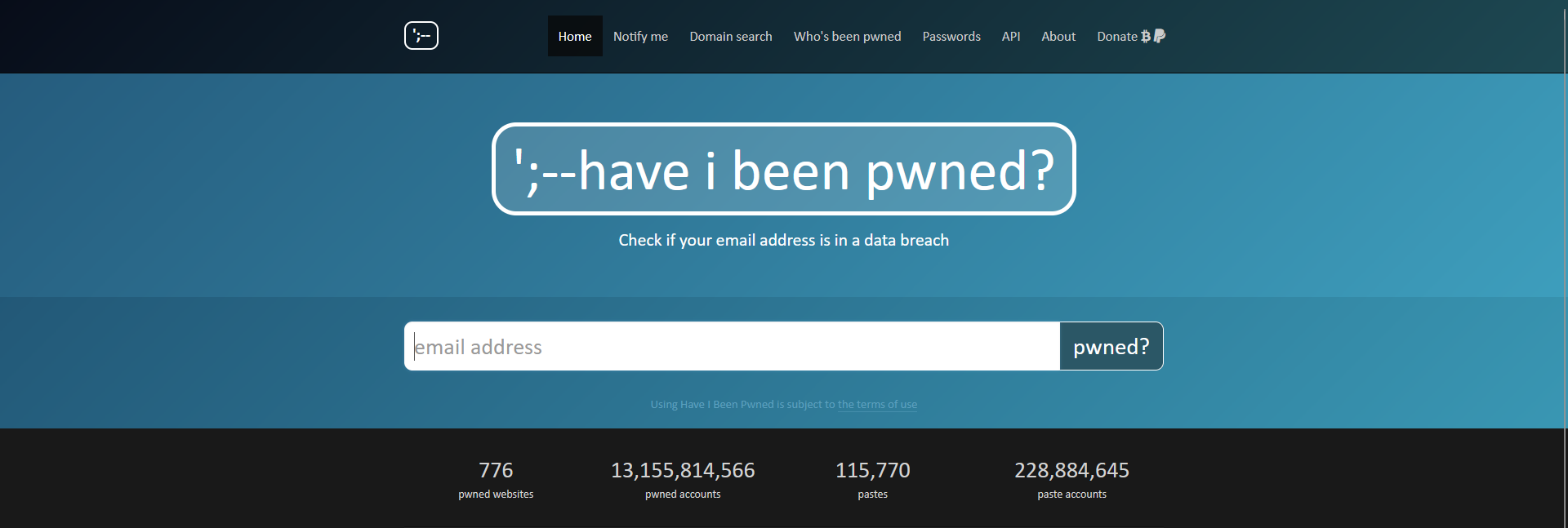

هل تم بيوند؟

ولعل أبسط طريقة للتحقق مما إذا كانت بعض بياناتك، مثل عنوان بريدك الإلكتروني أو أي من كلمات المرور الخاصة بك، قد تم الكشف عنها في تسرب البيانات هي زيارة hasibeenpwned.com. يتميز الموقع بأداة مجانية يمكنها إخبارك متى وأين ظهرت بياناتك.

ما عليك سوى إدخال عنوان بريدك الإلكتروني، ثم النقر على “pwned؟” وفويلا! ستظهر رسالة تخبرك بالحالة الأمنية لبيانات الاعتماد الخاصة بك بالإضافة إلى التسريب الدقيق الذي تم اكتشافه. بالنسبة لأولئك المحظوظين، ستكون النتيجة باللون الأخضر، مما يشير إلى عدم وجود Pwnage، وبالنسبة لأولئك الأقل حظًا، سيظهر الموقع يتحول إلى اللون الأحمر، مع إدراج بيانات تسرب البيانات التي ظهرت فيها بيانات الاعتماد الخاصة بك.

متصفحات الانترنت

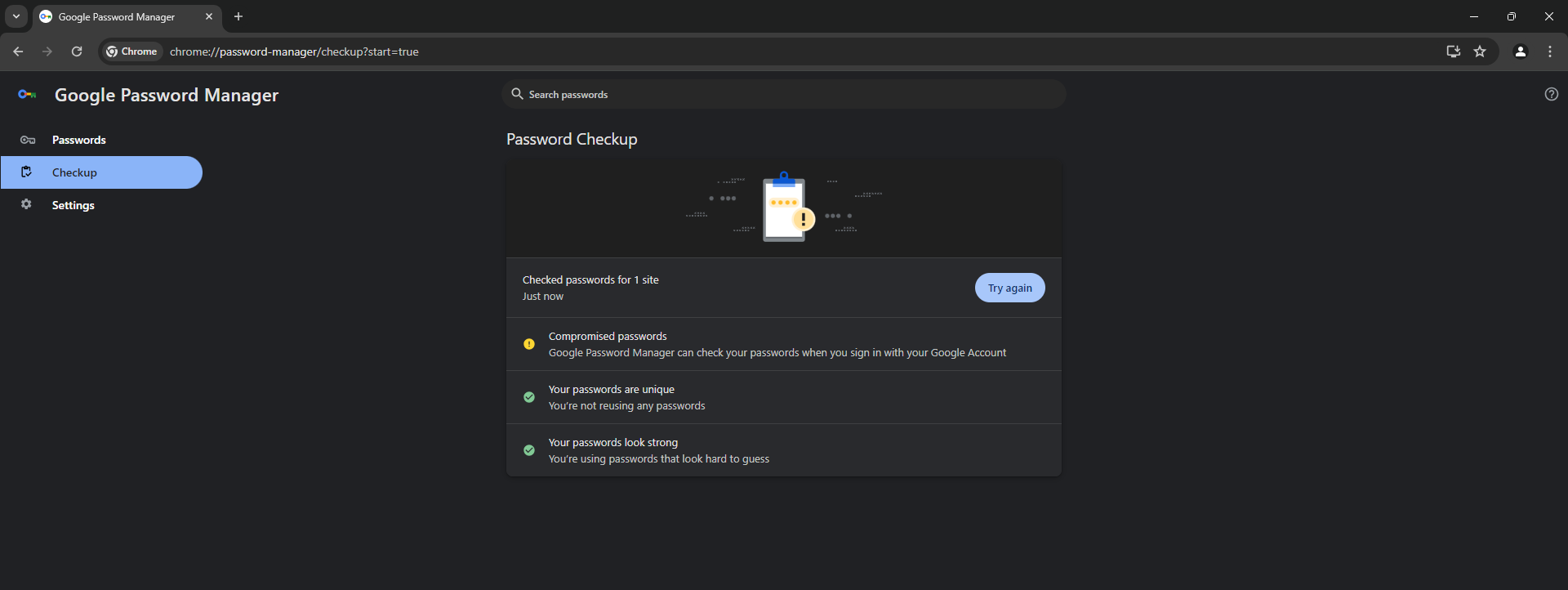

بعض متصفحات الويب، بما في ذلك جوجل كروم و ثعلب النار، يمكنه التحقق مما إذا كانت كلمات المرور الخاصة بك قد تم تضمينها في أي تسرب معروف للبيانات. يمكن أن يوصي Chrome أيضًا بكلمات مرور أقوى عبر وحدة إدارة كلمات المرور الخاصة به أو يقدم ميزات أخرى لتحسين أمان كلمة المرور الخاصة بك.

ومع ذلك، قد ترغب في تحسين لعبتك بشكل أكبر واستخدام مدير كلمات مرور مخصص يتمتع بسجل حافل في أخذ أمان البيانات على محمل الجد، بما في ذلك عبر التشفير القوي. غالبًا ما يتم أيضًا تجميع هذه الأدوات مع برامج أمان متعددة الطبقات حسنة السمعة.

مدراء كلمات المرور

يعد مديرو كلمات المرور لا يقدر بثمن عندما يتعلق الأمر بمجموعة كبيرة من بيانات اعتماد تسجيل الدخول، حيث لا يمكنهم تخزينها بشكل آمن فحسب، بل يمكنهم أيضًا إنشاء كلمات مرور معقدة وفريدة من نوعها لكل حساب من حساباتك عبر الإنترنت. ومع ذلك، لا داعي للقول أنك بحاجة إلى استخدام كلمة مرور رئيسية قوية ولكن لا تُنسى والتي تحمل مفاتيح مملكتك.

من ناحية أخرى، فإن خزائن كلمات المرور هذه ليست محصنة ضد الاختراق وتظل أهدافًا جذابة للجهات الفاعلة الضارة، على سبيل المثال نتيجة لـ هجمات حشو بيانات الاعتماد أو الهجمات التي تستغل نقاط الضعف في البرامج. ومع ذلك، فإن الفوائد – والتي تشمل المدمج في الشيكات كلمة المرور المسربة والتكامل مع أنظمة المصادقة الثنائية (2FA) المتوفرة على العديد من المنصات عبر الإنترنت هذه الأيام – يفوق المخاطر.

كيفية منع (تأثير) تسرب بيانات الاعتماد؟

والآن، ماذا عن منع التسربات في المقام الأول؟ هل يستطيع مستخدم الإنترنت العادي حماية نفسه من تسرب بيانات الاعتماد؟ إذا كان الأمر كذلك، كيف؟ في الواقع، كيف يمكنك الحفاظ على حساباتك آمنة؟

أولاً، ولا يمكننا التأكيد على هذا بما فيه الكفاية، لا تعتمد على كلمات المرور وحدها. وبدلاً من ذلك، تأكد من أن حساباتك محمية بواسطة شكلين من أشكال تحديد الهوية. ولتحقيق هذه الغاية، استخدم المصادقة الثنائية (2FA) في كل خدمة تتيحها، ومن الأفضل أن تكون في شكل مفتاح أمان مخصص للمصادقة الثنائية أو تطبيق مصادقة مثل Microsoft Authenticator أو Google Authenticator. وهذا سيجعل من الصعب جدًا على المهاجمين الوصول غير المصرح به إلى حساباتك – حتى لو تمكنوا بطريقة ما من الوصول إلى كلمة (كلمات) المرور الخاصة بك.

القراءة ذات الصلة: Microsoft: 99.9 بالمائة من الحسابات المخترقة لم تستخدم المصادقة متعددة العوامل (MFA).

أما بالنسبة لأمان كلمة المرور على هذا النحو، فتجنب كتابة معلومات تسجيل الدخول الخاصة بك على الورق أو تخزينها في تطبيق تدوين الملاحظات. ومن الأفضل أيضًا أن تجنب تخزين بيانات اعتماد حسابك في متصفحات الويب، والتي عادةً ما تقوم بتخزينها كملفات نصية بسيطة فقط، مما يجعلها عرضة لتسلل البيانات بواسطة البرامج الضارة.

تتضمن النصائح الأساسية الأخرى المتعلقة بأمان الحساب استخدام كلمات مرور قوية، مما يجعل من الصعب على المحتالين ارتكابها هجمات القوة الغاشمة. ابتعد عن كلمات المرور البسيطة والقصيرة، مثل كلمة ورقم. عندما تكون في شك، استخدم أداة ESET هذه لإنشاء كلمات مرور قوية وفريدة لكل حساب من حساباتك.

القراءة ذات الصلة: كم مرة يجب عليك تغيير كلمات المرور الخاصة بك؟

من الممارسات الجيدة أيضًا استخدام عبارات المرور، والتي يمكن أن تكون أكثر أمانًا وأسهل في التذكر. بدلاً من مجموعات عشوائية من الحروف والرموز، فإنها تتكون من سلسلة من الكلمات التي يتم رشها بأحرف كبيرة وربما أحرف خاصة.

وبالمثل، استخدم كلمة مرور مختلفة لكل حساب من حساباتك لمنع الهجمات مثل حشو بيانات الاعتماد، الأمر الذي يستغل ميل الأشخاص إلى إعادة استخدام نفس بيانات الاعتماد عبر خدمات متعددة عبر الإنترنت.

يعتمد الأسلوب الأحدث للمصادقة على عمليات تسجيل الدخول بدون كلمة مرور، مثل مفاتيح المرور، وهناك أيضًا طرق تسجيل دخول أخرى مثل رموز الأمان أو الرموز لمرة واحدة أو القياسات الحيوية للتحقق من ملكية الحساب عبر أجهزة وأنظمة متعددة.

الوقاية من جانب الشركة

تحتاج الشركات إلى الاستثمار في الحلول الأمنية، مثل برامج الكشف والاستجابة، والتي يمكن أن تمنع الخروقات والحوادث الأمنية. بالإضافة إلى ذلك، تحتاج المؤسسات إلى تقليص مساحة الهجوم بشكل استباقي والرد بمجرد اكتشاف شيء مريب. تعد إدارة الثغرات الأمنية أمرًا بالغ الأهمية أيضًا، حيث يساعد البقاء على اطلاع على ثغرات البرامج المعروفة وتصحيحها في الوقت المناسب على منع استغلال مجرمي الإنترنت.

وفي الوقت نفسه، يمكن للعامل البشري الدائم الحضور أيضًا أن يؤدي إلى حل وسط، على سبيل المثال، بعد أن يفتح أحد الموظفين مرفقًا مشبوهًا بالبريد الإلكتروني أو ينقر على رابط. ومن هنا تأتي أهمية التدريب على التوعية بالأمن السيبراني نقطة النهاية/أمن البريد لا يمكن التقليل منها.

القراءة ذات الصلة: تقوية الحلقة الأضعف: أهم 3 موضوعات للتوعية الأمنية لموظفيك

يجب على أي شركة تتعامل بجدية مع أمن البيانات أن تفكر أيضًا في منع فقدان البيانات (DLP) وتنفيذ سياسة نسخ احتياطي قوية.

بالإضافة إلى ذلك، يتطلب التعامل مع كميات كبيرة من بيانات العملاء والموظفين ممارسات تشفير صارمة. محلي التشفير من بيانات الاعتماد يمكن أن تحمي مثل هذه البيانات الحساسة، مما يجعل من الصعب على المهاجمين استغلال المعلومات المسروقة دون الوصول إلى مفاتيح التشفير المقابلة.

وبشكل عام، لا يوجد حل واحد يناسب الجميع، وتحتاج كل شركة إلى تصميم استراتيجية أمن البيانات الخاصة بها وفقًا لاحتياجاتها المحددة والتكيف مع مشهد التهديدات المتطور. ومع ذلك، فإن الجمع بين أفضل ممارسات الأمن السيبراني سيقطع شوطا طويلا نحو منع اختراقات البيانات وتسريبها.

إرسال التعليق