مرحباً، هل أنا الذي تبحث عنه؟ كيف يحصل المحتالون على رقم هاتفك

يغش

رقم هاتفك المتواضع أكثر قيمة مما تعتقد. وإليك كيف يمكن أن تقع في الأيدي الخطأ – وكيف يمكنك المساعدة في إبقائها بعيدًا عن متناول المحتالين.

15 يوليو 2024

•

,

7 دقائق. يقرأ

ما هي إحدى أسهل الطرق للاحتيال على شخص ما وسلب أمواله – دون الكشف عن هويته بالطبع؟

هل ينطوي ذلك على سرقة بيانات بطاقات الائتمان الخاصة بهم، ربما باستخدام القشط الرقمي أو بعد اختراق قاعدة بيانات تحتوي على معلومات شخصية حساسة؟ على الرغم من فعاليتها، إلا أن هذه الأساليب قد تكون كثيفة الاستخدام للموارد وتتطلب بعض البراعة التقنية.

ماذا عن سرقة معلومات الدفع عبر مواقع الويب المزيفة؟ قد يكون هذا مناسبًا بالفعل، ولكن انتحال مواقع الويب الشرعية (وعناوين البريد الإلكتروني “لنشر الكلمة”) قد لا يكون متاحًا للجميع أيضًا. وهناك احتمالات كبيرة أيضًا بأن يتم اكتشاف مثل هذه الحيل في الوقت المناسب من قبل الخبراء الأمنيين بيننا أو إحباطها من خلال الضوابط الأمنية.

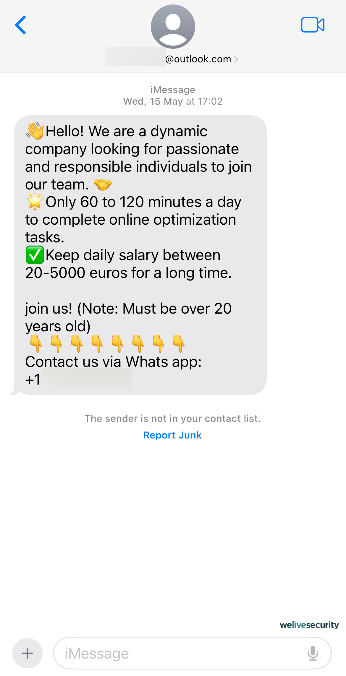

وبدلاً من ذلك، تتجه الجهات الفاعلة السيئة إلى عمليات قابلة للتطوير بدرجة كبيرة وتعتمد على تكتيكات الهندسة الاجتماعية المتطورة ولا تكلف تشغيلها سوى القليل. باستخدام التصيد الصوتي (يسمى أيضًا التصيد الاحتيالي) وعمليات الاحتيال عبر الرسائل (Smishing)، تم تطوير هذه العمليات إلى صناعة مراكز الاتصال الاحتيالية بقيمة مليارات الدولارات.

بالنسبة للمبتدئين، قد لا تتطلب هذه الحيل الكثير من المهارات المتخصصة أو التقنية. أيضًا، شخص واحد (غالبًا أ ضحية الإتجار بالبشر) يمكن، في وقت واحد، أن يوقع العديد من الضحايا غير المتعمدين في أشكال مختلفة من الاحتيال. غالبًا ما تتضمن هذه العمليات ذبح الخنازير، ومخططات العملات المشفرة، وعمليات الاحتيال الرومانسية، والاحتيال في الدعم الفني، وكل منها ينسج خيوطًا مقنعة ويفترس بعضًا مما يجعلنا بشرًا في الواقع.

مرحبًا؟ هل هذا الشيء مفتوح؟

تخيل أنك تتلقى مكالمة من البنك الذي تتعامل معه لإبلاغك بأن حسابك قد تم اختراقه ومن أجل الحفاظ على أموالك آمنة، تحتاج إلى مشاركة بياناتك الحساسة معهم. إن الإلحاح في صوت “موظف” البنك قد يكون كافياً بالفعل لحثك على مشاركة معلوماتك الحساسة. المشكلة هي أن هذا الشخص قد لا يكون من البنك الذي تتعامل معه – أو قد لا يكون موجودًا على الإطلاق. يمكن أن يكون مجرد صوت ملفق، لكنه لا يزال يبدو طبيعيًا تمامًا.

هذا ليس بالأمر غير المألوف على الإطلاق، وتكثر الحكايات التحذيرية من السنوات الأخيرة. مرة أخرى في عام 2019، الرئيس التنفيذي تم خداعه بما يقرب من 250 ألف دولار أمريكي من خلال صوت عميق مقنع لرئيس الشركة الأم. وبالمثل، تم خداع موظف مالي عبر مكالمة فيديو عميقة في عام 2024، بتكلفة 25 مليون دولار أمريكي لشركتهم.

الذكاء الاصطناعي، التمكين

بفضل إمكانيات الترجمة والاستنساخ الصوتي الحديثة التي تعمل بتقنية الذكاء الاصطناعي، أصبح التصيد الاحتيالي والتصيد الاحتيالي عبر الرسائل النصية القصيرة أسهل من أي وقت مضى. في الواقع، أظهر مستشار الأمن السيبراني العالمي لشركة ESET، جيك مور، السهولة التي يمكن بها لأي شخص إنشاء نسخة مزيفة مقنعة لشخص آخر – بما في ذلك شخص تعرفه جيدًا. الرؤية والسمع لم تعد تصدق.

الذكاء الاصطناعي يخفض حاجز الدخول للأعداء الجدد، حيث تعمل كأداة متعددة الجوانب لجمع البيانات، وأتمتة المهام الشاقة، وعولمة مدى وصولهم. وبالتالي، من المحتمل أن يصبح التصيد الاحتيالي باستخدام الأصوات والنصوص التي يتم إنشاؤها بواسطة الذكاء الاصطناعي أكثر شيوعًا.

وفي هذه المذكرة قال أ التقرير الأخير من Enea لاحظت الشركة ارتفاعًا بنسبة 1,265% في عمليات التصيد الاحتيالي منذ إطلاق ChatGPT في نوفمبر 2022 وسلطت الضوء على إمكانات نماذج اللغات الكبيرة للمساعدة في تغذية مثل هذه العمليات الضارة.

ما اسمك، ما هو رقمك؟

كما أثبتها أبحاث تقارير المستهلك من عام 2022، أصبح الناس أكثر وعيًا بالخصوصية من ذي قبل. أبدى نحو 75% من المشاركين في الاستطلاع قلقًا إلى حدٍ ما على الأقل بشأن خصوصية بياناتهم التي تم جمعها عبر الإنترنت، والتي قد تشمل أرقام الهواتف، لأنها تمثل مصدرًا قيمًا لتحديد الهوية والإعلان.

ولكن الآن بعد أن تجاوزنا سن الصفحات الصفراءكيف يتم هذا الارتباط بين أرقام الهواتف والإعلان؟

النظر في هذا مثال توضيحي: قام أحد مشجعي لعبة البيسبول بوضع التذاكر في صفحة الدفع الخاصة بالتطبيق المخصص ولكنه لم يكمل عملية الشراء. ومع ذلك، بعد وقت قصير من إغلاق التطبيق، تلقى مكالمة هاتفية تعرض خصمًا على التذاكر. وبطبيعة الحال، كان في حيرة من أمره لأنه لم يتذكر تقديم رقم هاتفه إلى التطبيق. كيف حصلت على رقمه إذن؟

الجواب هو – عن طريق التتبع. يمكن لبعض المتتبعين جمع معلومات محددة من صفحة ويب، لذلك بعد ملء رقم هاتفهم في نموذج، يمكن للمتتبع اكتشافه وتخزينه لإنشاء ما يسمى غالبًا بالمحتوى والتجربة المخصصة. هناك نموذج عمل كامل يُعرف باسم “الوساطة في البيانات”، والخبر السيئ هو أن الأمر لا يتطلب خرقًا حتى تصبح البيانات علنية.

التتبع ووسطاء البيانات والتسريبات

وسطاء البيانات قم بتفريغ معلوماتك الشخصية من المصادر المتاحة للعامة (التراخيص/التسجيلات الحكومية)، والمصادر التجارية (شركاء الأعمال مثل موفري بطاقات الائتمان أو المتاجر) وكذلك من خلال تتبع أنشطتك عبر الإنترنت (الأنشطة على وسائل التواصل الاجتماعي، ونقرات الإعلانات، وما إلى ذلك)، قبل بيع معلوماتك للآخرين.

ومع ذلك، قد يكون السؤال الذي يدور على شفاهك هو: كيف يمكن للمحتالين الحصول على أرقام هواتف الآخرين؟

وبطبيعة الحال، كلما زاد عدد الشركات والمواقع والتطبيقات التي تشارك معلوماتك الشخصية معها، كلما كان “ملفك التسويقي” الشخصي أكثر تفصيلاً. وهذا أيضًا يزيد من تعرضك لتسريب البيانات، نظرًا لأن وسطاء البيانات أنفسهم يستطيعون ذلك تجربة الحوادث الأمنية. يمكن لوسيط البيانات أيضًا بيع معلوماتك للآخرين، بما في ذلك الجهات الفاعلة السيئة.

لكن وسطاء البيانات، أو الانتهاكات التي تؤثر عليهم، ليسوا المصدر الوحيد لأرقام الهواتف للمحتالين. فيما يلي بعض الطرق الأخرى التي يمكن للمجرمين من خلالها الحصول على رقم هاتفك:

- المصادر العامة: قد تعرض مواقع التواصل الاجتماعي أو أسواق العمل عبر الإنترنت رقم هاتفك كوسيلة للتواصل. في حالة عدم الاتصال بإعدادات الخصوصية الخاصة بك بشكل صحيح أو عدم علمك بعواقب الكشف عن رقم هاتفك في ملفك الشخصي على الوسائط الاجتماعية، فقد يكون رقمك متاحًا لأي شخص، حتى لو كان مكشطة الويب بالذكاء الاصطناعي.

- الحسابات المسروقة: تتطلب العديد من الخدمات عبر الإنترنت رقم هاتفك، سواء كان ذلك لتأكيد هويتك، أو لتقديم طلب، أو ليكون بمثابة عامل مصادقة. عندما تتعرض حساباتك للضغط الشديد بسبب كلمات المرور الضعيفة أو عندما يعاني أحد مقدمي الخدمة عبر الإنترنت من اختراق البيانات، فقد يتسرب رقمك بسهولة أيضًا.

- المتصلون التلقائيون: يقوم المتصلون التلقائيون بالاتصال بأرقام عشوائية، وبمجرد الرد على المكالمة، قد يتم استهدافك بعملية احتيال. في بعض الأحيان يقوم برنامج الاتصال التلقائي هؤلاء بالاتصال فقط للتأكد من أن الرقم قيد الاستخدام بحيث يمكن إضافته إلى قائمة الأهداف.

- بريد: تحقق من أي من عمليات التسليم الأخيرة – عادةً ما يكون عنوانك مرئيًا على الرسالة/الصندوق، ولكن في بعض الحالات، يمكن أيضًا طباعة بريدك الإلكتروني أو رقم هاتفك عليها. ماذا لو سرق شخص ما إحدى شحناتك أو قام بالتفتيش في كومة إعادة التدوير الخاصة بك؟ وبالنظر إلى أن تسرب البيانات عادة ما يحتوي على نفس المعلومات، فقد يكون ذلك خطيرًا جدًا ويشكل سببًا لمزيد من الاستغلال.

وكمثال على الاختراق واسع النطاق الذي يؤثر على أرقام الهواتف، كشفت AT&T مؤخرًا أن سجلات مكالمات ورسائل الرسائل النصية لملايين العملاء من منتصف إلى أواخر عام 2022 قد تم الكشف عنها في تسرب هائل للبيانات. تم الكشف عن أرقام جميع عملاء الشركة والأشخاص الذين يستخدمون الشبكة الخلوية تقريبًا، ومدد المكالمات، وعدد تفاعلات المكالمات. على الرغم من أن محتويات المكالمات والرسائل النصية ليست من بين البيانات المخترقة، إلا أنه لا يزال من الممكن ربط أسماء العملاء وأرقامهم بسهولة ذكرته سي إن إن.

وبحسب ما ورد، يمكن إلقاء اللوم على منصة سحابية تابعة لجهة خارجية، والتي تمكن ممثل خبيث من الوصول إليها. من قبيل الصدفة، وكان نفس المنصة عدة حالات من التسريبات الضخمة المرتبطة به في السنوات الأخيرة.

كيفية حماية رقم هاتفك

فكيف يمكنك حماية نفسك ورقمك؟ هنا بعض النصائح:

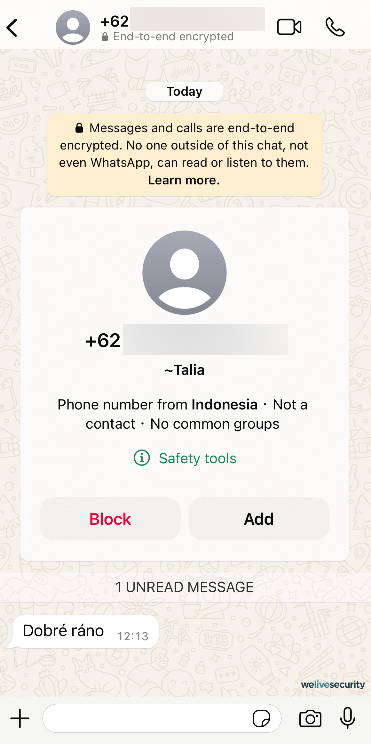

- إحذر من التصيد. لا ترد أبدًا على الرسائل/المكالمات غير المرغوب فيها من أرقام أجنبية، ولا تنقر على روابط عشوائية في رسائل البريد الإلكتروني/الرسائل الخاصة بك، وتذكر أن تظل هادئًا وتفكر قبل الرد على موقف يبدو عاجلاً، لأن هذه هي الطريقة التي يصلون بها إليك.

- اسأل مزود الخدمة الخاص بك عن أمن بطاقة SIM مقاسات. قد يكون لديهم خيار لأقفال البطاقة للحماية من تبديل بطاقة SIM، على سبيل المثال، أو طبقات أمان إضافية للحساب لمنع عمليات الاحتيال مثل تحويل المكالمات.

- حماية حساباتك مع توثيق ذو عاملين، ومن الأفضل استخدام مفاتيح الأمان أو التطبيقات أو القياسات الحيوية المخصصة بدلاً من التحقق المستند إلى الرسائل القصيرة. ويمكن اعتراض هذا الأخير من قبل الجهات الفاعلة السيئة بسهولة نسبية. افعل الشيء نفسه بالنسبة لحسابات مزود الخدمة أيضًا.

- فكر مرتين قبل تقديم رقم هاتفك إلى موقع ويب. على الرغم من أن وجوده كخيار استرداد إضافي لتطبيقاتك المختلفة قد يكون مفيدًا، إلا أن طرقًا أخرى مثل رسائل البريد الإلكتروني/أدوات المصادقة الثانوية يمكن أن توفر بديلاً أكثر أمانًا.

- بالنسبة لعمليات الشراء عبر الإنترنت، فكر في استخدام بطاقة SIM مسبقة الدفع أو خدمة VoIP بدلاً من رقم هاتفك العادي.

- إستخدم الحل الأمني المحمول من خلال تصفية المكالمات، بالإضافة إلى التأكد من حظر ملفات تعريف الارتباط التابعة لجهات خارجية في متصفح الويب الخاص بك، واستكشاف أدوات وتقنيات أخرى لتحسين الخصوصية.

في عالم يعتمد بشكل متزايد على حفظ السجلات عبر الإنترنت، هناك احتمال ضئيل ألا يتم الاحتفاظ برقمك من قبل طرف ثالث في مكان ما. وكما تشير حادثة AT&T، فإن الاعتماد على أمان شركة الاتصالات الخاصة بك يمثل أيضًا مشكلة كبيرة. هذا لا يعني أنك يجب أن تظل في حالة من جنون العظمة المستمر.

ومن ناحية أخرى، فإنه يسلط الضوء على أهمية الالتزام بالنظافة السيبرانية المناسبة والوعي ببياناتك عبر الإنترنت. لا تزال اليقظة أيضًا أمرًا أساسيًا، خاصة عند النظر في الآثار المترتبة على هذا العالم الجديد المدعوم بالذكاء الاصطناعي.

إرسال التعليق